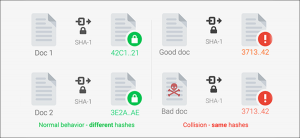

Uno degli attacchi più pericolosi a danno dell ‘integrita’ dei dati, il noto “Attacco compleanno”. Attraverso dei calcoli matematici orientati al calcolo probatorio, si potrebbe riuscire a generare delle collisioni sui file creando codici hash in output identici utilizzando uno stesso algoritmo e file di input diversi, questo meccanismo potrebbe eludere i controlli dei software che fanno uso di protocolli di crittografia, esempi sono: pec, pgp, set e altri, una consuetudine comune è quella di utilizzare al nodo di arrivo il maching dei dati trasmessi, permettendo oltretutto di manipolare le comunicazioni se in atto vi fosse un attacco man in the middle.

Voi cosa ne pensate? Fatemelo sapere in un commento 👨💻💯🔥