I sistemi di controllo industriale ( ICS ) e i sistemi SCADA ( Supervisory Control And Data Acquisition ) sono componenti critici per il funzionamento di impianti industriali e infrastrutture critiche. Sofisticati attacchi informatici di potrebbero paralizzare i processi interni, causare perdite finanziarie e potenzialmente portare alla perdita di vite umane.

Molte organizzazioni hanno implementato SCADA/ICS per automatizzare il controllo dei processi e la raccolta dei dati. Questi sistemi sono diventati obbiettivi di alto rank per gli aggressori che cercano di interrompere le operazioni e i processi aziendali.

L’attacco del virus Stuxnet contro l’Iran nel 2010 ha sensibilizzato la comunità it-security sulla vulnerabilità dei sistemi SCADA

Superficie di attacco SCADA

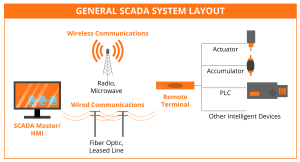

Prima di introdurre le più comuni minacce ICS/SCADA, cerchiamo di capire le architetture dei sistemi SCADA e come interagiscono tra loro i componenti interni.

I componenti principali di un sistema SCADA sono:

Un’interfaccia uomo-macchina (HMI):

è il componente responsabile della presentazione dei dati a un operatore umano. Consiste in una console che consente all’operatore di monitorare e controllare il processo

Le unità terminali remote (RTU):

sono dispositivi elettronici controllati dai microprocessori che interfacciano i sensori a SCADA trasmettendo dati di telemetria

Il sistema di supervisione:

è responsabile dell’acquisizione dei dati e delle attività di controllo sul processo

I controllori a logica programmabile (PLC):

sono gli attuatori finali utilizzati come dispositivi di campo

Infrastruttura di comunicazione:

che collega il sistema di supervisione alle unità terminali remote

Strumentazione analitica e di processo:

varia in base alla tipologia.

In uno scenario di attacco reale, gli hacker potrebbero prendere di mira uno dei componenti di cui sopra con tecniche e mezzi diversi. Il malware, ad esempio, potrebbe essere utilizzato per infettare il sistema di supervisione o l’HMI sfruttando vulnerabilità note nel sistema operativo sottostante e potrebbe infettare il sistema tramite una chiavetta USB o un’interfaccia di rete.

Tuttavia alcune domande sono lecite, da quanto tempo esistono queste minacce? Sono davvero così nuove? Quali sono i mezzi utilizzati dai criminali informatici per prendere di mira i sistemi industriali? Quali sono gli impatti di questi attacchi?

In questo articolo ho raccolto tutti i casi finora accertati sui sistemi SCADA delineandone le reali caratteristiche.

SCADA è il termine che descrive sistemi decentralizzati utilizzati per controllare le apparecchiature fisiche in un’azienda. Questi sistemi sono utilizzati in molte applicazioni industriali, come per azionare turbine in centrali elettriche, oleodotti e gasdotti; bracci meccanici, in strutture pubbliche come i metal detector negli aeroporti; e anche in strutture private, ad esempio per controllare/monitorare processi come riscaldamento, ventilazione e consumo energetico. Il fatto che un attacco a danno di un sistema del genere possa produrre danni fisici spesso significativi rende i sistemi SCADA un obiettivo particolarmente attraente per gli hacker.

Sfortunatamente, è stato necessario un attacco delle dimensioni di #Stuxnet per sensibilizzare le aziende sui potenziali impatti distruttivi di queste minacce informatiche. Mentre gli attacchi informatici tradizionali di solito provocano danni immateriali, Stuxnet ha mostrato la capacità distruttiva di #worm e #virus avanzati nell’influenzare non solo i dati aziendali, ma anche i sistemi di gestione dell’acqua, la produzione di prodotti chimici e le infrastrutture energetiche.

Stuxnet, tuttavia, non è il primo virus che prende di mira l’ambiente SCADA, di seguito una panoramica di alcuni significativi attacchi mirati a SCADA nel corso degli anni.

1982 : il primo attacco SCADA potrebbe essere avvenuto già nel 1982. Secondo una raccolta di documenti denominata “Farewell Dossier”, la Central Intelligence Agency (CIA) degli Stati Uniti era coinvolta nella vendita di prodotti e apparecchiature “alterate” all’Unione Sovietica. Un trojan è stato inniettato nell’attrezzatura e ha provocato un’esplosione sul gasdotto transiberiano. Ciò non è mai stato confermato ufficialmente nel Dossier definitivo che menzionava solo l’installazione di turbine difettose ma non l’incidente.

1999 : Ci sono state segnalazioni di un attacco a Gazprom, la società petrolifera russa, dove un altro trojan è stato installato sul loro sistema di oleodotti, con l’aiuto di un operaio insider. L’attentato avrebbe interrotto per alcune ore il controllo dei flussi di gas, ma ciò non è mai stato confermato da Gazprom.

Bersagli non intenzionali

Diversi sistemi SCADA sono stati attaccati da malware che non li avevano presi di mira in modo specifico.

2003 : la centrale nucleare di Davis-Besse e la CSX Corporation negli Stati Uniti sono state rispettivamente vittime dei worm Slammer e Sobig. Slammer hanno causato un Denial of Service e ha rallentato la rete mentre Sobig ha ha inviato spam via e-mail.

nessun danno fisico invece per la centrale nucleare di Davis-Besse, sebbene Slammer abbia disattivato la rete SCADA su un’altra utility sconosciuta.

Il virus Sobig ha infettato il quartier generale della CSX Corporation, interrompendo i sistemi di segnalazione, dispacciamento e altri, con conseguente ritardo dei treni.

2004 : compagnie di trasporto come British Airways, Railcorp, Delta Airlines sono state colpite dal worm Sasser che ha sfruttato una vulnerabilità di buffer overflow per propagarsi ad altri sistemi vulnerabili.

2009 : La marina francese è stata vittima del worm Conficker. Ha sfruttato una vulnerabilità di Windows o indovinato le password dell’amministratore per installarsi. Il worm potrebbe essersi quindi propagato ad altre macchine vulnerabili, aggiornarsi automaticamente scaricando e installando ulteriori exploit.

Impatto fisico:mancato download dei piani di volo che porta a un aeromobile a terra.

2009 : aziende petrolifere, del gas e petrolchimiche come Exxon, Shell, BP, tra le altre, sono state colpite dal virus Night Dragon che è stato distribuito utilizzando lo spearphishing. Il virus ha consentito il controllo remoto dei computer infetti dagli aggressori.

Impatto fisico : nessuno, anche se è stato riferito che gli aggressori avrebbero esfiltrato i progetti operativi per i sistemi SCADA e persino raccolto dati.

2010 : Stuxnet è stato un worm informatico utilizzato per spiare e riprogrammare i sistemi industriali presso l’impianto nucleare iraniano di Natanz. Questo virus ha intercettato e apportato modifiche ai dati di un PLC (Programmable Logic Controller).

Impatto fisico : distrutto un quinto delle centrifughe nucleari dell’Iran.

2014 : i due successivi virus sono stati trovati nel 2014 ma non sono pervenute segnalazioni dalle organizzazioni colpite. Havex è stato distribuito come download di software SCADA travestito da trojan in siti Web di fornitori compromessi. Ha scansionato la rete locale alla ricerca di server che raccoglievano dati da apparecchiature industriali e ha inviato i dati raccolti a un server di comando e controllo, limitando l’attacco solo a furto di dati e spionaggio.

Impatto fisico : Nessuno

Blacken è stato trovato su un server di comando e controllo di una botnet esistente. Si rivolge agli utenti del software SCADA, GE Cimplicity, e installa gli eseguibili nella home directory del software. Alcuni di questi eseguibili sono bot che possono essere gestiti in remoto. Fa anche riferimento ai file di progettazione di Cimplicity, ma il loro uso esatto non è ancora stato compreso.

Impatto fisico: nessun caso segnalato

Ultimo ma non meno importante, secondo un rapporto dell’Ufficio federale tedesco per la sicurezza delle informazioni (BSI), un attacco mirato alla rete informatica di un’acciaieria tedesca nel 2014 ha provocato ingenti danni. Gli aggressori hanno utilizzato e-mail di spear phishing e una sofisticata ingegneria sociale per accedere alla rete degli uffici dell’acciaieria, che li conduceva alla rete di produzione. Il rapporto descrive le loro competenze tecniche come “molto avanzate”, con un’esperienza non solo nella sicurezza informatica tradizionale, ma che si estendeva anche a una conoscenza tecnica dettagliata dei sistemi di controllo industriale (ICS) e dei processi di produzione utilizzati.

Impatto fisico: sebbene i dettagli del malware stesso siano vaghi, il rapporto afferma che l’attacco ha portato alla rottura dei singoli componenti di controllo, che ha indotto allo spegnimento incontrollato di un altoforno, lasciandolo in uno stato indefinito e provocando enormi danni.

In conclusione, sulla base dei casi sopra elencati, questa tipologia di attacchi sono tutt’altro che fantasia, ad eccezione di Stuxnet e del virus che prende di mira l’acciaieria tedesca, nessun altro attacco è riuscito a causare la distruzione fisica dei macchinari. La ragione? Questi attacchi sofisticati richiedono non solo competenze tecniche avanzate e conoscenza dell’infrastruttura sotto attacco, ma anche risorse finanziarie significative, che ovviamente tutti i criminali informatici non hanno.

Stiamo assistendo ad una graduale evoluzione del cybercrime e come sta cambiando le nel tempo adeguandosi alle nuove tecnologie.

La necessità di figure specializzate in campo Cybersecurity industriale per le aziende è diventato importante tanto per l’intregrita’ fisica della struttura ma anche di quella della salute degli operai che ci lavorano all’interno, è arrivato il momento di iniziare a prepararsi per non piangere come sempre dopo sul latte versato.

Dr ing. Curzi Fernando

Computer Engineer, Cybersecurity analyst, web developer full stack, Youtuber ethical hacker.