Il gruppo DoNot APT ha recentemente condotto una campagna di spionaggio informatico in più fasi, prendendo di mira il Ministero degli Affari Esteri italiano.

Il gruppo, attribuito da diverse società di intelligence sulle minacce informatiche all’India, si è spacciato per funzionari della difesa europei, menzionando la loro visita in Bangladesh, e ha indotto le sue vittime a cliccare su un link dannoso di Google Drive.

“Sebbene storicamente focalizzato sull’Asia meridionale, questo incidente che ha preso di mira le ambasciate dell’Asia meridionale in Europa indica una chiara espansione dei loro interessi verso le comunicazioni diplomatiche e l’intelligence europea”.

Informazioni su DoNot APT

DoNot APT, noto anche come APT-C-35, Mint Tempest, Origami Elephant, SECTOR02 e Viceroy Tiger, è attivo almeno dal 2016.

Il gruppo si concentra tradizionalmente su campagne di spionaggio informatico con interessi geopolitici nell’Asia meridionale. Le sue operazioni sono caratterizzate da sorveglianza persistente, esfiltrazione di dati e accesso a lungo termine.

Il gruppo è noto per l’utilizzo di malware Windows personalizzati, tra cui backdoor come YTY e GEdit, spesso diffusi tramite e-mail di spear-phishing o documenti dannosi.

Campagna di spionaggio a più fasi prende di mira i funzionari della difesa italiana

L’ultimo attacco DoNot APT identificato da Trellix è iniziato con un’email di spear-phishing proveniente da un indirizzo Gmail, int.dte.afd.1@gmail[.]com, che impersonava corrispondenza diplomatica ufficiale. Il bersaglio era un ente governativo italiano operante nel settore diplomatico.

L’e-mail ha fatto leva su temi diplomatici legati al coordinamento degli addetti alla difesa tra Italia e Bangladesh.

Sebbene il contenuto esatto del messaggio non sia stato raccolto nei risultati, l’oggetto “Visita dell’addetto alla Difesa italiano a Dhaka, Bangladesh” suggerisce un’esca studiata per apparire come legittima corrispondenza diplomatica, che ragionevolmente conterrebbe allegati o link a documenti.

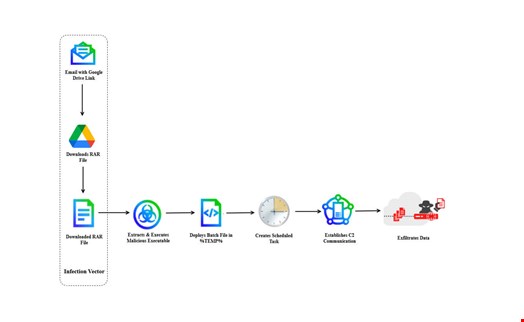

L’e-mail conteneva un collegamento a Google Drive che indirizzava il destinatario a un archivio RAR dannoso denominato SyClrLtr.rar.

Durante l’esecuzione, l’archivio ha distribuito notflog.exe, che ha quindi attivato un file batch (djkkgosj.bat) nella directory %TEMP% del sistema.

Per mantenere la persistenza, il malware ha impostato un’attività pianificata denominata “PerformTaskMaintain”, configurata per essere eseguita ogni 10 minuti. Ciò ha garantito una comunicazione continua con il server di comando e controllo (C2) degli aggressori, consentendo un accesso costante alla rete compromessa.

L’obiettivo finale dell’attacco era quello di stabilire un punto d’appoggio nell’infrastruttura del bersaglio e sottrarre informazioni sensibili.

L’analisi del payload ha rivelato la sua associazione con il malware LoptikMod, uno strumento utilizzato esclusivamente dal gruppo APT DoNot dal 2018.

Questa catena di infezione in più fasi ha dimostrato un approccio sofisticato per eludere il rilevamento mantenendo al contempo l’accesso a lungo termine ai sistemi della vittima.

L’uso di servizi legittimi, come Google Drive, e tattiche di spear-phishing accuratamente studiate hanno evidenziato gli sforzi degli aggressori per apparire credibili e aggirare le difese di sicurezza iniziali.

“Il recente attacco a un ministero degli esteri europeo evidenzia la portata crescente di DoNot APT e il suo persistente interesse nel raccogliere informazioni sensibili, sottolineando la necessità di una maggiore vigilanza e di solide misure di sicurezza informatica”, ha concluso il rapporto Trellix

Seguici anche su:

@INSTAGRAM https://www.instagram.com/hackerpunk2019

@LINKEDIN https://www.linkedin.com/company/hackerpunk

@FACEBOOK https://www.facebook.com/hackerpunk2019

@EBOOK https://amzn.to/48exAdf

@EBOOK (English version) https://amzn.to/4fflbbv

@YOUTUBE https://www.youtube.com/channel/UCiAAq1h_ehRaw3gi09zlRoQ