Benvenuto su Hacking News Live 24h, la fonte in tempo reale per tutte le news di hacking, cybercrime e cybersecurity.

Aggiorniamo costantemente le notizie 24 ore su 24 con report tecnici, indagini digitali e analisi sugli attacchi più recenti.

Introduzione

È stata osservata una rete dannosa di account YouTube mentre pubblicavano e promuovevano video che portavano al download di malware, abusando sostanzialmente della popolarità e della fiducia associate alla piattaforma di hosting video per propagare payload dannosi.

Attiva dal 2021, la rete ha pubblicato finora oltre 3.000 video dannosi, con un volume di tali video triplicato dall’inizio dell’anno. Da allora, Google è intervenuta per rimuovere la maggior parte di questi video.

La campagna sfrutta account violati ne sostituisce i contenuti con video “dannosi” incentrati su software pirata e trucchi per il gioco Roblox, per infettare con malware stealer gli utenti ignari che li cercano. Alcuni di questi video hanno totalizzato centinaia di migliaia di visualizzazioni, con un numero che varia da 147.000 a 293.000.

Questa operazione ha sfruttato i segnali di fiducia, tra cui visualizzazioni, “Mi piace” e commenti, per far sembrare sicuri i contenuti dannosi, Quello che sembra un tutorial utile può in realtà rivelarsi una trappola ben congegnata. La portata, la modularità e la sofisticatezza di questa rete ne fanno un modello di come gli autori delle minacce ora sfruttano gli strumenti di interazione per diffondere malware”.

L’uso di YouTube per la distribuzione di malware non è un fenomeno nuovo. Da anni, gli autori delle minacce informatiche sono stati osservati mentre dirottavano canali legittimi o utilizzavano account di nuova creazione per pubblicare video tutorial con descrizioni che rimandavano a link dannosi che, se cliccati, conducevano a malware.

Questi attacchi fanno parte di una tendenza più ampia in cui gli aggressori riutilizzano piattaforme legittime per scopi illeciti, trasformandole in un efficace canale per la distribuzione di malware. Mentre alcune campagne hanno sfruttato in modo improprio reti pubblicitarie legittime, come quelle associate a motori di ricerca come Google o Bing, altre hanno sfruttato GitHub come mezzo di distribuzione, come nel caso di Stargazers Ghost Network.

Uno dei motivi principali per cui Ghost Networks ha avuto un grande successo è che non solo può essere utilizzato per amplificare la legittimità percepita dei link condivisi, ma anche per mantenere la continuità operativa anche quando gli account vengono bannati o rimossi dai proprietari della piattaforma, grazie alla sua struttura basata sui ruoli.

Come funziona

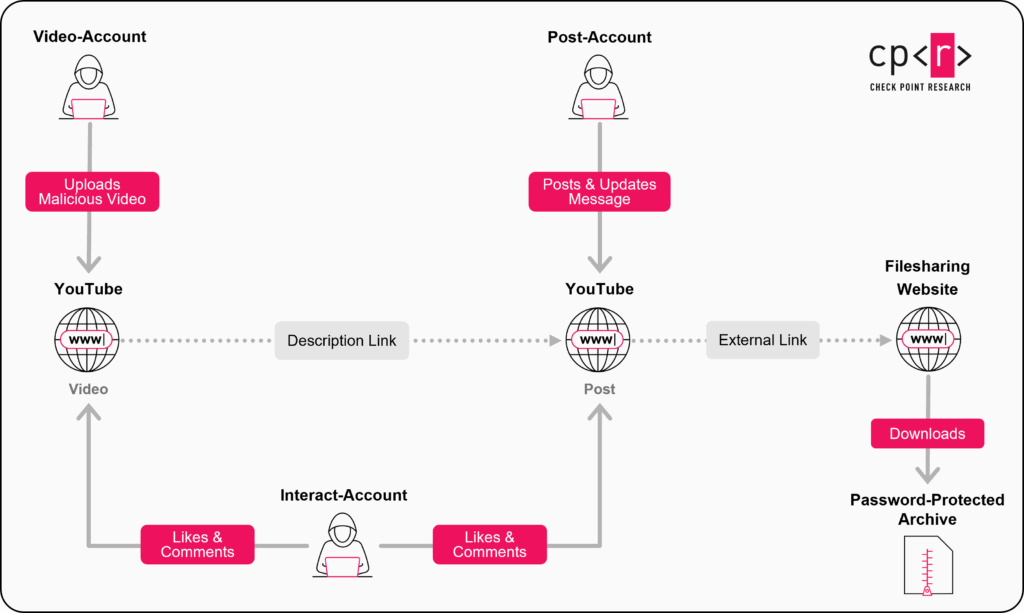

Questi account sfruttano varie funzionalità della piattaforma, come video, descrizioni, post (una funzionalità di YouTube meno nota, simile ai post di Facebook) e commenti per promuovere contenuti dannosi e distribuire malware, creando al contempo un falso senso di fiducia.

La maggior parte della rete è composta da account YouTube compromessi, ai quali, una volta aggiunti, vengono assegnati ruoli operativi specifici. Questa struttura basata sui ruoli consente una distribuzione più furtiva, poiché gli account bloccati possono essere rapidamente sostituiti senza interrompere l’operatività complessiva.

Esistono tre tipi specifici di account:

I link indirizzano gli utenti a un’ampia gamma di servizi come MediaFire, Dropbox o Google Drive, oppure a pagine di phishing ospitate su Google Sites, Blogger e Telegraph che, a loro volta, incorporano link per scaricare il presunto software. In molti di questi casi, i link vengono nascosti utilizzando URL abbreviati per mascherare la vera destinazione.

Al momento non è noto se tutti questi video e account rubati siano opera di un singolo autore della minaccia o se si tratti di una sorta di distribuzione come servizio (DaaS) a cui altri criminali informatici possono concedere l’accesso per distribuire i loro warez.

La rete sembra funzionare come un collettivo, con diversi autori di minacce che distribuiscono il loro malware attraverso questi account.

Alcune delle famiglie di malware distribuite tramite YouTube Ghost Network includono Lumma Stealer, Rhadamanthys Stealer, StealC Stealer, RedLine Stealer, Phemedrone Stealer e altri caricatori e downloader basati su Node.js.

Conclusione

La continua evoluzione dei metodi di distribuzione del malware dimostra la straordinaria adattabilità e intraprendenza degli autori delle minacce nell’aggirare le difese di sicurezza convenzionali, Gli aggressori si stanno orientando sempre più verso strategie più sofisticate e basate su piattaforme, in particolare l’implementazione di Ghost Network.

Queste reti sfruttano la fiducia insita negli account legittimi e i meccanismi di coinvolgimento delle piattaforme più diffuse per orchestrare campagne malware su larga scala, persistenti e altamente efficaci.

Seguici anche su:

- 📖 eBook Italiano

- 🌎 eBook English version

- 🎥 YouTube