Benvenuto su Hacking News Live 24h, la fonte in tempo reale per tutte le news di hacking, cybercrime e cybersecurity.

Aggiorniamo costantemente le notizie 24 ore su 24 con report tecnici, indagini digitali e analisi sugli attacchi più recenti.

Introduzione

Il gruppo ransomware noto come Qilin (noto anche come Agenda, Gold Feather e Water Galura) ha mietuto più di 40 vittime al mese dall’inizio del 2025, escluso gennaio, con il numero di post sul suo sito che ha raggiunto il picco di 100 casi a giugno.

Questo sviluppo avviene mentre l’operazione ransomware-as-a-service (RaaS) è emersa come uno dei gruppi ransomware più attivi, con 84 vittime nei mesi di agosto e settembre 2025. Il gruppo di lingua russa è emerso intorno a luglio 2022.

Secondo i dati raccolti da Cisco Talos, Stati Uniti, Canada, Regno Unito, Francia e Germania sono tra i Paesi più colpiti da Qilin. Gli attacchi hanno interessato principalmente i settori manifatturiero (23%), dei servizi professionali e scientifici (18%) e del commercio all’ingrosso (10%).

Come funziona

Gli attacchi sferrati dagli affiliati di Qilin hanno probabilmente sfruttato le credenziali amministrative trapelate sul dark web per l’accesso iniziale tramite un’interfaccia VPN, seguito dall’esecuzione di connessioni RDP al controller di dominio e all’endpoint violato con successo.

Nella fase successiva, gli aggressori hanno condotto azioni di ricognizione del sistema e di individuazione della rete per mappare l’infrastruttura ed eseguito strumenti come Mimikatz, WebBrowserPassView.exe, BypassCredGuard.exe e SharpDecryptPwd per facilitare la raccolta delle credenziali da varie applicazioni ed esfiltrare i dati su un server SMTP esterno utilizzando uno script Visual Basic.

“I comandi eseguiti tramite Mimikatz prendevano di mira una serie di dati sensibili e funzioni di sistema, tra cui la cancellazione dei registri eventi di Windows, l’abilitazione di SeDebugPrivilege, l’estrazione delle password salvate dal database SQLite di Chrome, il recupero delle credenziali dagli accessi precedenti e la raccolta di credenziali e dati di configurazione relativi a RDP, SSH e Citrix”, ha affermato Talos.

Ulteriori analisi hanno scoperto che l’autore della minaccia utilizza mspaint.exe, notepad.exe e iexplore.exe per ispezionare i file alla ricerca di informazioni sensibili, nonché uno strumento legittimo chiamato Cyberduck per trasferire i file di interesse a un server remoto, oscurando al contempo l’attività dannosa.

È stato scoperto che le credenziali rubate consentono l’escalation dei privilegi e lo spostamento laterale, con gli autori che abusano dell’accesso elevato per installare diversi strumenti di monitoraggio e gestione remota (RMM) come AnyDesk, Chrome Remote Desktop, Distant Desktop, GoToDesk, QuickAssist e ScreenConnect. Talos ha affermato di non poter stabilire con certezza se i programmi siano stati utilizzati per lo spostamento laterale.

Per eludere il rilevamento, la catena di attacco prevede l’esecuzione di comandi PowerShell per disabilitare AMSI, disattivare la convalida del certificato TLS e abilitare l’amministratore con restrizioni, oltre all’esecuzione di strumenti come dark-kill e HRSword per terminare il software di sicurezza. Sull’host sono inoltre implementati Cobalt Strike e SystemBC per l’accesso remoto persistente.

L’infezione culmina con il lancio del ransomware Qilin, che crittografa i file e rilascia una richiesta di riscatto in ogni cartella crittografata, ma non prima di aver cancellato i registri eventi ed eliminato tutte le copie shadow gestite dal servizio Copia Shadow del volume (VSS) di Windows.

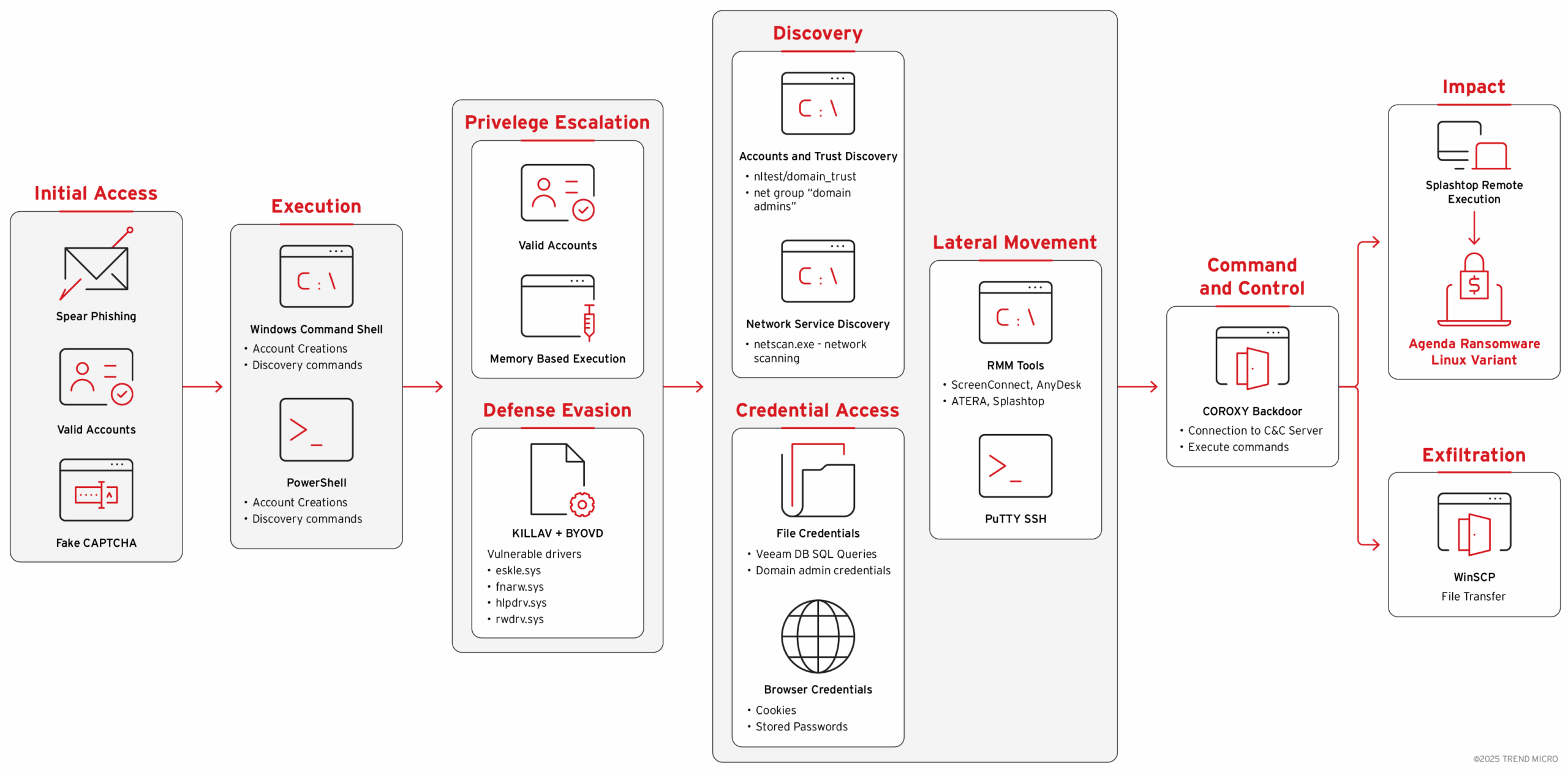

I risultati coincidono con la scoperta di un sofisticato attacco Qilin che ha distribuito la sua variante ransomware Linux sui sistemi Windows e l’ha combinata con strumenti IT legittimi e con la tecnica BYOVD (Bring Your Own Vulnerable Driver) per aggirare le barriere di sicurezza.

Gli aggressori hanno abusato di strumenti legittimi, in particolare installando AnyDesk tramite la piattaforma di monitoraggio e gestione remota (RMM) di Atera Networks e ScreenConnect per l’esecuzione dei comandi. Hanno poi sfruttato Splashtop per l’esecuzione finale del ransomware.

“Hanno preso di mira specificamente l’infrastruttura di backup Veeam utilizzando strumenti specializzati per l’estrazione delle credenziali, raccogliendo sistematicamente le credenziali da più database di backup per compromettere le capacità di disaster recovery dell’organizzazione prima di distribuire il payload ransomware.”

Oltre a utilizzare account validi per violare le reti target, alcuni attacchi hanno utilizzato lo spear-phishing e pagine CAPTCHA false in stile ClickFix ospitate sull’infrastruttura Cloudflare R2 per innescare l’esecuzione di payload dannosi. Si stima che queste pagine forniscano gli information stealer necessari per raccogliere le credenziali che vengono poi utilizzate per ottenere l’accesso iniziale.

Il binario del ransomware Linux ha fornito funzionalità multipiattaforma, consentendo agli aggressori di colpire sia i sistemi Windows sia Linux all’interno dell’ambiente utilizzando un singolo payload.

I campioni aggiornati incorporavano il rilevamento Nutanix AHV, estendendo il targeting alle piattaforme di infrastrutture iperconvergenti. Ciò ha dimostrato l’adattamento degli autori delle minacce ai moderni ambienti di virtualizzazione aziendale, andando oltre le tradizionali implementazioni VMware.”

Seguici anche su:

- 📖 eBook Italiano

- 🌎 eBook English version

- 🎥 YouTube