Panoramica

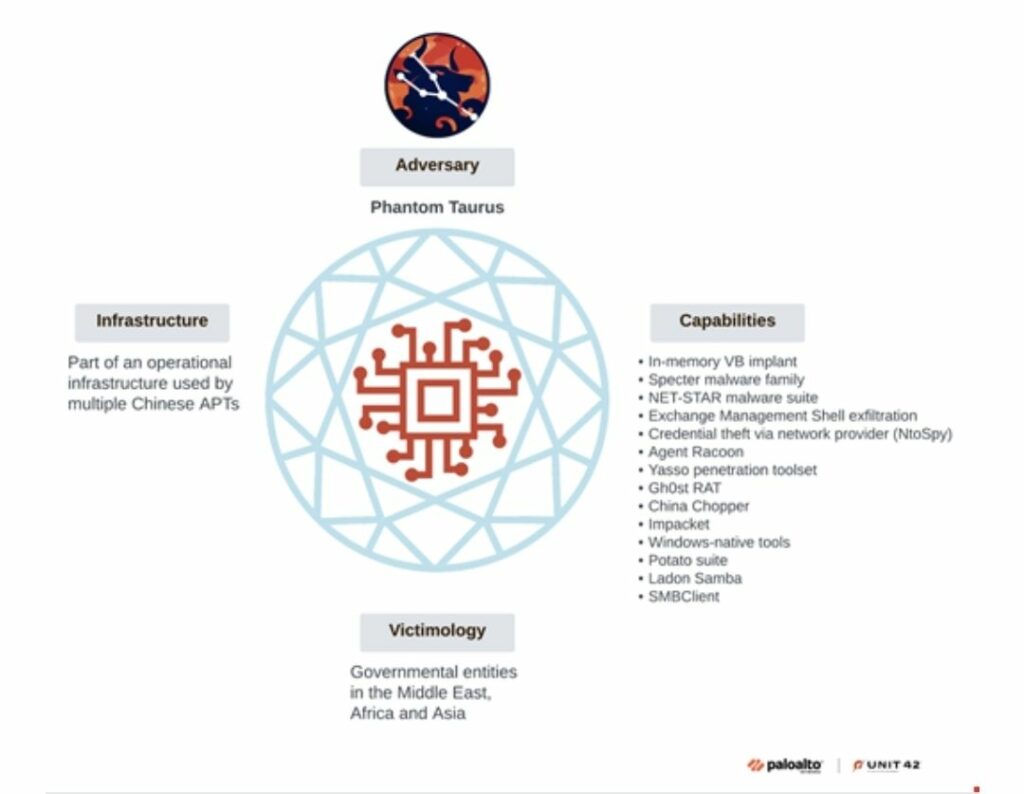

Secondo Palo Alto Networks – Unit 42, il gruppo di cyber-spionaggio Phantom Taurus ha preso di mira organizzazioni governative e operatori di telecomunicazioni in Africa, Medio Oriente e Asia per oltre due anni e mezzo. I ricercatori hanno pubblicato il report il 30 settembre 2025.

Timeline e nomenclatura

-

2022–2023: Unit 42 monitorò il cluster come CL-STA-0043.

-

2024: fu classificato temporaneamente TGR-STA-0043, campagna Operation Diplomatic Specter.

-

2025: Unit 42 elevò il cluster a gruppo distinto con il nome Phantom Taurus.

Obiettivi e tattiche di raccolta

Phantom Taurus esegue campagne di spionaggio a lungo termine contro obiettivi di alto valore: ministeri degli Esteri, ambasciate, eventi geopolitici e attività militari.

Il gruppo privilegia comunicazioni diplomatiche, intelligence sulla difesa e dati governativi critici, con attività spesso sincronizzate a eventi internazionali.

Evoluzione tecnica: da email a database

In passato il gruppo esfiltrava e-mail sensibili da server di posta compromessi. Da recente, ha aumentato il focus su repository strutturati:

-

Target: SQL Server per furto diretto di dati.

-

Tecnica: esecuzione remota tramite Windows Management Instrumentation (WMI).

-

Tool: script batch personalizzato (mssq.bat) che:

-

si autentica con account admin e password pre-compromessa;

-

esegue query dinamiche mirate (es. tabelle/keyword per Afghanistan, Pakistan);

-

esporta risultati in CSV per l’esfiltrazione.

-

Questo shift indica una scelta strategica verso raccolta efficiente di dati sensibili.

Living-off-the-land (LotL)

L’uso di WMI e strumenti di sistema mostra forte dipendenza da tecniche LotL per eludere rilevamento e ridurre artefatti malevoli visibili.

Infrastruttura e relazioni con altri gruppi

Phantom Taurus condivide parte dell’ecosistema infrastrutturale con attori collegati alla Cina (es. Iron Taurus / APT27, Starchy Taurus, Stately Taurus), ma mantiene componenti infrastrutturali e operative non osservati in altre campagne, suggerendo compartimentazione e modelli TTP unici.

Strumenti e malware osservati

Oltre a tool noti (China Chopper, Potato Suite, Impacket), Unit 42 ha identificato tool rari e nuove famiglie usate da Phantom Taurus:

-

Specter (famiglia malware)

-

Ntospy

-

NET-STAR (suite .NET per IIS)

NET-STAR (suite .NET per IIS)

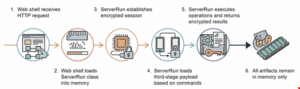

Unit 42 ha descritto NET-STAR, una suite .NET non documentata che prende di mira server Internet Information Services (IIS). I ricercatori l’hanno soprannominata NET-STAR in base a stringhe PDB trovate nel codice. NET-STAR dimostra tecniche di evasione avanzate e profonda conoscenza dell’architettura .NET.

La suite include tre backdoor web distinte, ognuna con ruoli specifici e persistenza nell’ambiente IIS:

-

IIServerCore: backdoor modulare senza file; esegue payload in memoria e comandi arbitrari.

-

AssemblyExecuter V1: esegue assembly .NET in memoria senza scriverli su disco (usata nel 2024).

-

AssemblyExecuter V2: versione avanzata con bypass AMSI ed ETW, impiegata dall’inizio 2025.