Benvenuto su Hacking News Live 24h, la fonte in tempo reale per tutte le news di hacking, cybercrime e cybersecurity.

Aggiorniamo costantemente le notizie 24 ore su 24 con report tecnici, indagini digitali e analisi sugli attacchi più recenti.

Introduzione

Lo sfruttamento di un bug di sicurezza critico recentemente scoperto in Motex Lanscope Endpoint Manager è stato attribuito a un gruppo di spionaggio informatico noto come Tick.

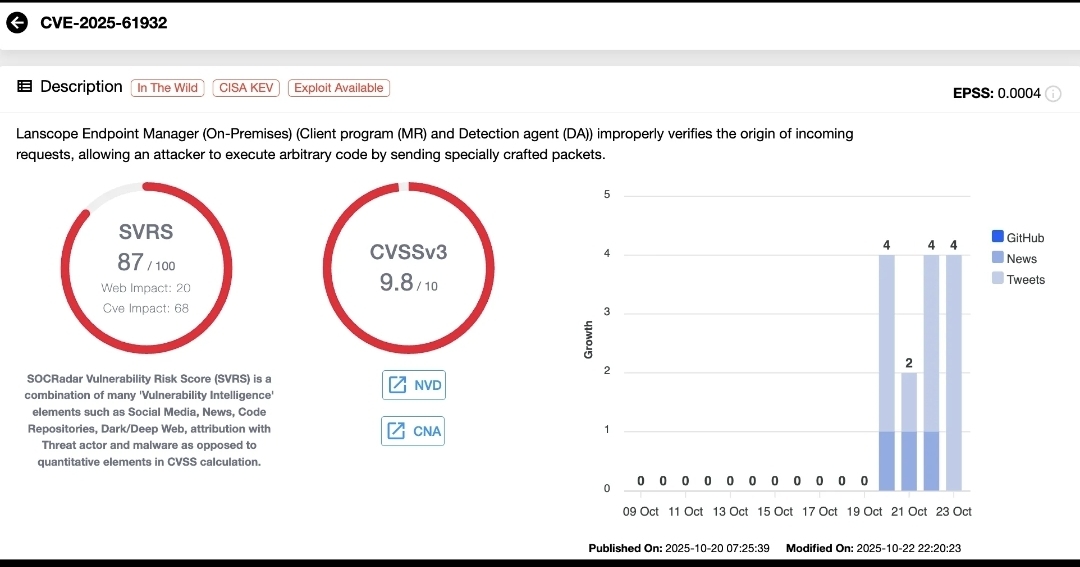

La vulnerabilità, identificata come CVE-2025-61932 (punteggio CVSS: 9,3), consente ad aggressori remoti di eseguire comandi arbitrari con privilegi di SISTEMA sulle versioni on-premise del programma. Sono molte le segnalazioni di un abuso attivo della falla di sicurezza per rilasciare una backdoor sui sistemi compromessi.

Tick, noto anche come Bronze Butler, Daserf, REDBALDKNIGHT, Stalker Panda, Stalker Taurus e Swirl Typhoon (ex Tellurium), è un’organizzazione cinese presumibilmente impegnata in attività di spionaggio informatico, nota per i suoi estesi attacchi all’Asia orientale, in particolare al Giappone. Si stima che sia attiva almeno dal 2006.

Come funziona

La sofisticata campagna, prevedeva lo sfruttamento di CVE-2025-61932 per diffondere una backdoor nota, denominata Gokcpdoor, in grado di stabilire una connessione proxy con un server remoto e di agire come backdoor per eseguire comandi dannosi sull’host compromesso.

“La variante del 2025 ha interrotto il supporto per il protocollo KCP e ha aggiunto la comunicazione multiplexing utilizzando una libreria di terze parti [smux] per la sua comunicazione C2 [command e control].

Si è rilevato due diversi tipi di Gokcpdoor che servono a casi d’uso distinti:

L’attacco è caratterizzato anche dall’implementazione del framework di post-sfruttamento Havoc su sistemi selezionati, con le catene di infezione che si basano sul caricamento laterale delle DLL per avviare un caricatore DLL denominato OAED Loader per iniettare i payload.

Tra gli altri strumenti utilizzati nell’attacco per facilitare lo spostamento laterale e l’esfiltrazione dei dati figurano goddi, uno strumento open source per lo scarico di informazioni su Active Directory; Remote Desktop, per l’accesso remoto tramite un tunnel backdoor; e 7-Zip.

È stato scoperto che gli autori della minaccia accedono anche a servizi cloud come io, LimeWire e Piping Server tramite il browser Web durante sessioni desktop remote, nel tentativo di esfiltrare i dati raccolti.

Non è la prima volta che Tick viene osservato sfruttare una vulnerabilità zero-day nelle sue campagne di attacco. Nell’ottobre 2017, Secureworks, di proprietà di Sophos, ha descritto dettagliatamente lo sfruttamento da parte del gruppo di hacker di una vulnerabilità di esecuzione di codice remoto (CVE-2016-7836) all’epoca non corretta in SKYSEA Client View, un software giapponese di gestione delle risorse IT, per compromettere i computer e rubare dati.

Le organizzazioni aggiornano i server Lanscope vulnerabili in base alle esigenze dei propri ambienti”. “Le organizzazioni dovrebbero anche esaminare i server Lanscope connessi a Internet che hanno installato il programma client Lanscope (MR) o l’agente di rilevamento (DA) per determinare se vi sia una necessità aziendale di esporli pubblicamente”.

Seguici anche su:

- 📖 eBook Italiano

- 🌎 eBook English version

- 🎥 YouTube