L’autore della minaccia noto come #CosmicBeetle ha lanciato una nuova variante di #ransomware personalizzato chiamato #ScRansom che mira in #attacchi alle piccole e medie imprese #(PMI) in #Europa, Asia, Africa e Sud America, operando probabilmente anche come affiliato di #RansomHub .

“#CosmicBeetle ha sostituito il suo #ransomware precedentemente distribuito, #Scarab, con #ScRansom, che viene continuamente migliorato”, ha affermato il ricercatore #ESET Jakub Souček in una nuova analisi pubblicata oggi. “Pur non essendo di prim’ordine, l’attore della minaccia è in grado di compromettere obiettivi interessanti”.Gli obiettivi degli attacchi ScRansom spaziano nei settori manifatturiero, farmaceutico, legale, dell’istruzione, sanitario, tecnologico, dell’ospitalità, del tempo libero, dei servizi finanziari e della pubblica amministrazione regionale.

CosmicBeetle è noto soprattutto per un set di strumenti dannosi denominato #Spacecolon , precedentemente identificato come vettore per diffondere il #ransomware Scarab tra le organizzazioni in tutto il mondo.

Al momento non è chiaro chi si nasconda dietro l’attacco o da dove provenga, sebbene un’ipotesi precedente suggerisse che potesse essere di origine turca a causa della presenza di uno schema di crittografia personalizzato utilizzato in un altro strumento denominato #ScHackTool. ESET, tuttavia, sospetta che l’attribuzione non regga più.

“Lo schema di crittografia di #ScHackTool è utilizzato nel legittimo Disk Monitor Gadget “, ha sottolineato Souček. “È probabile che questo algoritmo sia stato adattato [da un thread di Stack Overflow ] da VOVSOFT [la società di software turca dietro lo strumento] e, anni dopo, #CosmicBeetle ci si è imbattuto e lo ha utilizzato per #ScHackTool”.

Sono state osservate catene di attacco che sfruttano attacchi brute-force e note vulnerabilità di sicurezza ( #CVE-2017-0144 , #CVE-2020-1472 , #CVE-2021-42278 , #CVE-2021-42287 , #CVE-2022-42475 e #CVE-2023-27532 ) per infiltrarsi negli ambienti target.

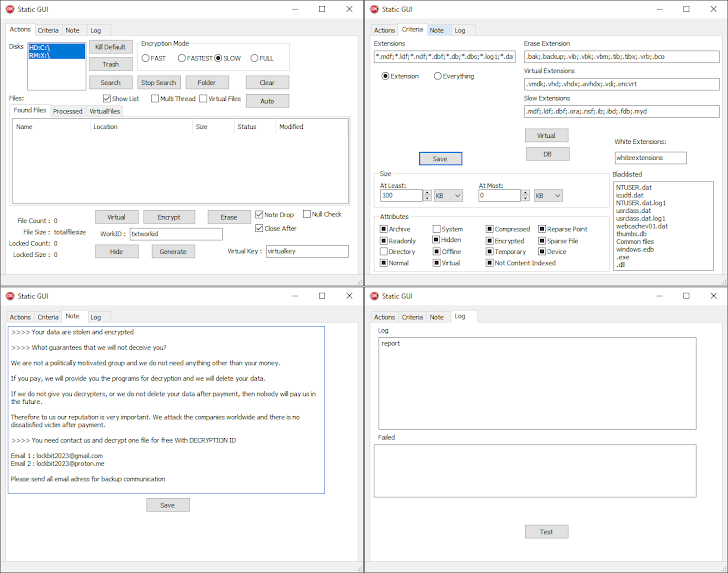

Le intrusioni comportano inoltre l’uso di vari strumenti come #Reaper , #Darkside e #RealBlindingEDR per terminare i processi relativi alla sicurezza ed eludere il rilevamento prima di distribuire il ransomware #ScRansom basato su #Delphi, che supporta la crittografia parziale per velocizzare il processo e una modalità “#ERASE” per rendere i file non recuperabili sovrascrivendoli con un valore costante.

Il collegamento con RansomHub nasce dal fatto che l’azienda slovacca di sicurezza informatica ha individuato l’implementazione dei payload ScRansom e RansomHub sullo stesso computer nel giro di una settimana.

“Probabilmente a causa degli ostacoli che si presentano quando si scrive un ransomware personalizzato da zero, CosmicBeetle ha tentato di sfruttare la reputazione di LockBit, forse per mascherare i problemi del ransomware sottostante e aumentare di conseguenza le probabilità che le vittime paghino”, ha affermato Souček.

Seguici anche su:

@INSTAGRAM https://www.instagram.com/hackerpunk2019/

@LINKEDIN https://www.linkedin.com/mwlite/in/fernandoc-364ab419a

@FACEBOOK https://www.facebook.com/hackerpunk19202

@EBOOK https://amzn.eu/d/6dcujGr

@EBOOK (English version) https://amzn.eu/d/0yu1ldv

@YOUTUBE https://www.youtube.com/channel/UCiAAq1h_ehRaw3gi09zlRoQ