I ricercatori di sicurezza informatica hanno scoperto una nuova variante di un #trojan bancario per Android chiamato #TrickMo, dotato di nuove funzionalità per eludere l’analisi e visualizzare schermate di accesso fake per acquisire le credenziali bancarie delle vittime.

“I meccanismi includono l’utilizzo di file #ZIP malformati in combinazione con #JSONPacker”, hanno affermato i ricercatori di sicurezza di #Cleafy Michele Roviello e #Alessandro Strino . “Inoltre, l’applicazione viene installata tramite un’app dropper che condivide gli stessi meccanismi anti-analisi”.

“Queste funzionalità sono progettate per eludere il rilevamento e ostacolare gli sforzi dei professionisti della sicurezza informatica volti ad analizzare e mitigare il #malware.”

#TrickMo, individuato per la prima volta in natura da #CERT-Bund nel settembre 2019, ha una storia di attacchi ai dispositivi Android, in particolare agli utenti in Germania, per sottrarre password monouso (OTP) e altri codici di autenticazione a due fattori (2FA) allo scopo di facilitare le frodi finanziarie.

Si ritiene che il malware incentrato sui dispositivi mobili sia opera della ormai defunta gang criminale informatica #TrickBot, che nel tempo ha costantemente migliorato le sue funzionalità di offuscamento e anti-analisi per passare inosservato.

Tra le funzionalità degne di nota vi è la capacità di registrare l’attività dello schermo, registrare le sequenze di tasti premuti, raccogliere foto e messaggi SMS, controllare da remoto il dispositivo infetto per condurre frodi sul dispositivo #(ODF) e abusare dell’#API dei servizi di accessibilità di #Android per eseguire attacchi di sovrapposizione #HTML ed eseguire clic e gesti sul dispositivo.

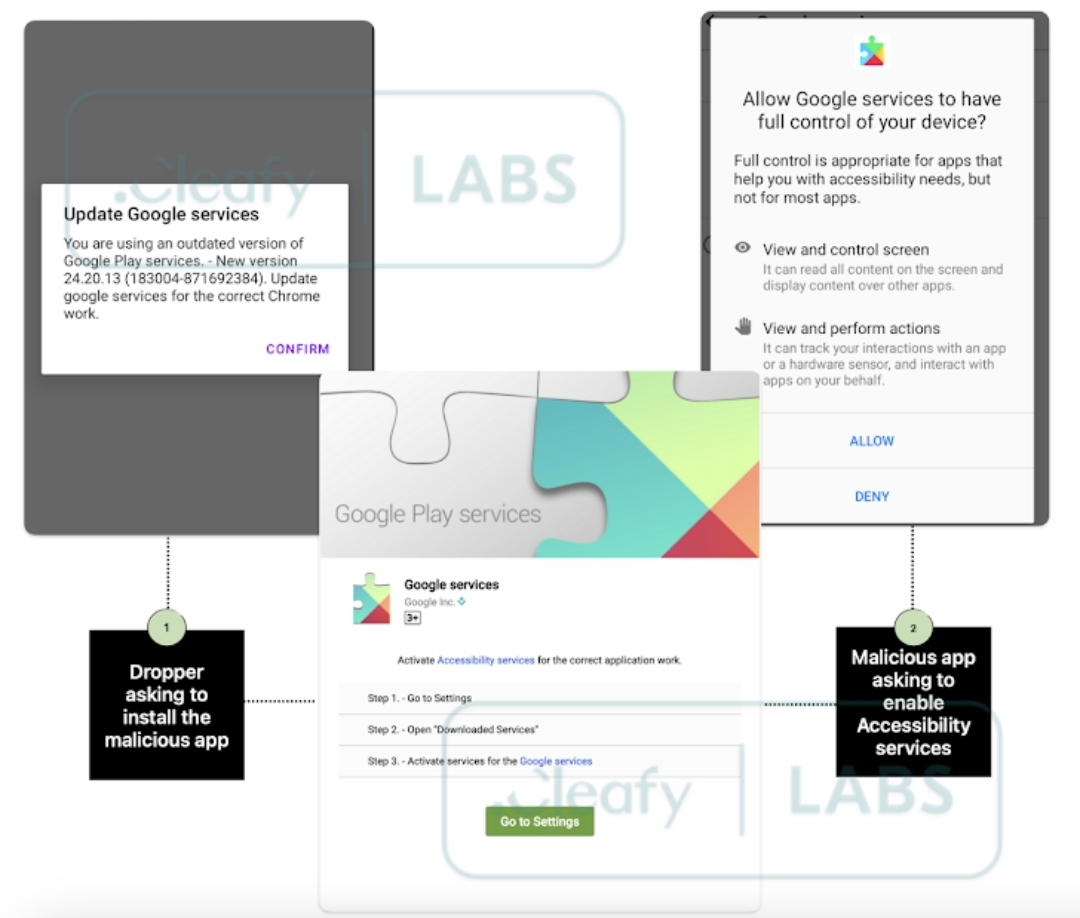

L’app dropper dannosa scoperta dall’azienda italiana di sicurezza informatica si spaccia per il browser web #Google Chrome e, una volta avviata dopo l’installazione, sollecita la vittima ad aggiornare Google #Play Services cliccando sul pulsante Conferma.

Se l’utente procede con l’aggiornamento, un file #APK contenente il payload #TrickMo viene scaricato sul dispositivo sotto forma di “Servizi Google”, dopodiché all’utente viene chiesto di abilitare i servizi di accessibilità per la nuova app.

“I servizi di accessibilità sono progettati per assistere gli utenti con disabilità fornendo modi alternativi per interagire con i loro dispositivi”, hanno affermato i ricercatori. “Tuttavia, quando sfruttati da app dannose come #TrickMo, questi servizi possono garantire un controllo esteso sul dispositivo”.

“Questa autorizzazione elevata consente a TrickMo di eseguire varie azioni dannose, come l’intercettazione di messaggi SMS, la gestione delle notifiche per intercettare o nascondere codici di autenticazione e l’esecuzione di attacchi HTML overlay per rubare le credenziali utente. Inoltre, il #malware può ignorare i keyguard e accettare automaticamente le autorizzazioni, consentendogli di integrarsi perfettamente nelle operazioni del dispositivo.”

Inoltre, l’abuso dei servizi di accessibilità consente al malware di disattivare funzionalità di sicurezza essenziali e aggiornamenti di sistema, di concedere automaticamente autorizzazioni a piacimento e di impedire la disinstallazione di determinate app.

L’analisi di #Cleafy ha inoltre evidenziato delle configurazioni errate nel server di comando e controllo #(C2) che hanno consentito di accedere a 12 GB di dati sensibili esfiltrati dai dispositivi, tra cui credenziali e immagini, senza richiedere alcuna autenticazione.

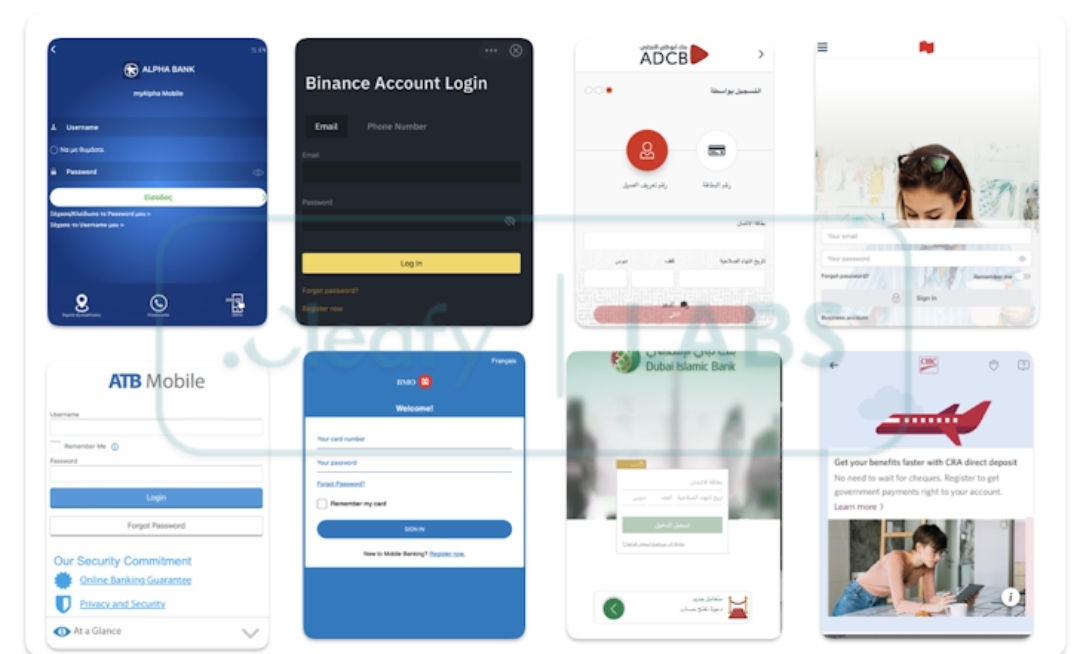

Il server #C2 ospita anche i file HTML utilizzati negli attacchi overlay. Questi file comprendono pagine di login false per vari servizi, tra cui banche come #ATB Mobile e #Alpha Bank e piattaforme di criptovaluta come Binance.

Questa falla nella sicurezza non solo evidenzia l’errore in materia di sicurezza operativa #(OPSEC) da parte degli autori della minaccia, ma espone anche i dati delle vittime al rischio di essere sfruttati da altri autori della minaccia.

“Utilizzando informazioni e immagini personali, l’aggressore può creare messaggi convincenti che inducono le vittime a divulgare ancora più informazioni o a compiere azioni dannose”, hanno osservato i ricercatori.

“Lo sfruttamento di dati personali così completi provoca danni finanziari e reputazionali immediati e conseguenze a lungo termine per le vittime, rendendo il recupero un processo complesso e prolungato”.

La divulgazione avviene mentre #Google sta tappando le falle di sicurezza relative al sideload per consentire agli sviluppatori di terze parti di determinare se le loro app vengono sottoposte a sideload tramite la Play Integrity API e, in tal caso, richiedere agli utenti di scaricare le app da Google Play per poter continuare a utilizzarle.

Se Hai trovato interessante questo articolo? Seguici su Facebook e instagram per leggere altri contenuti esclusivi che pubblichiamo.

Seguici anche su:

@INSTAGRAM https://www.instagram.com/hackerpunk2019/

@LINKEDIN https://www.linkedin.com/mwlite/in/fernandoc-364ab419a

@FACEBOOK https://www.facebook.com/hackerpunk19202

@EBOOK https://amzn.eu/d/6dcujGr

@EBOOK (English version) https://amzn.eu/d/0yu1ldv

@YOUTUBE https://www.youtube.com/channel/UCiAAq1h_ehRaw3gi09zlRoQ