Le nostre news live trattano gli sviluppi della sicurezza informatica e l’impatto della Deep AI sulle minacce digitali globali.

Approfondiamo exploit, vulnerabilità e strategie di difesa utilizzate da ricercatori e hacker etici.

introduzione

Le interfacce cervello-macchina sembrano uscite da un film di fantascienza distopico, ma sono già realtà. Le persone le usano per gestire patologie come il Parkinson o per recuperare la mobilità dopo infortuni. È una tecnologia impressionante e si sta evolvendo rapidamente.

Ma ecco il problema: più questi dispositivi sono connessi, più diventano vulnerabili. Se il tuo cervello è collegato a un computer, cosa impedisce a qualcuno di provare a interferire con esso?

Un’interfaccia cervello-macchina , o BCI È un modo in cui il cervello comunica direttamente con un computer o un dispositivo , senza dover passare attraverso mani, occhi o voce.

Invece di usare un mouse o toccare uno schermo, il cervello invia segnali che il sistema può raccogliere e tradurre in azioni.

Esistono diversi tipi di BCI, a seconda della loro vicinanza al cervello:

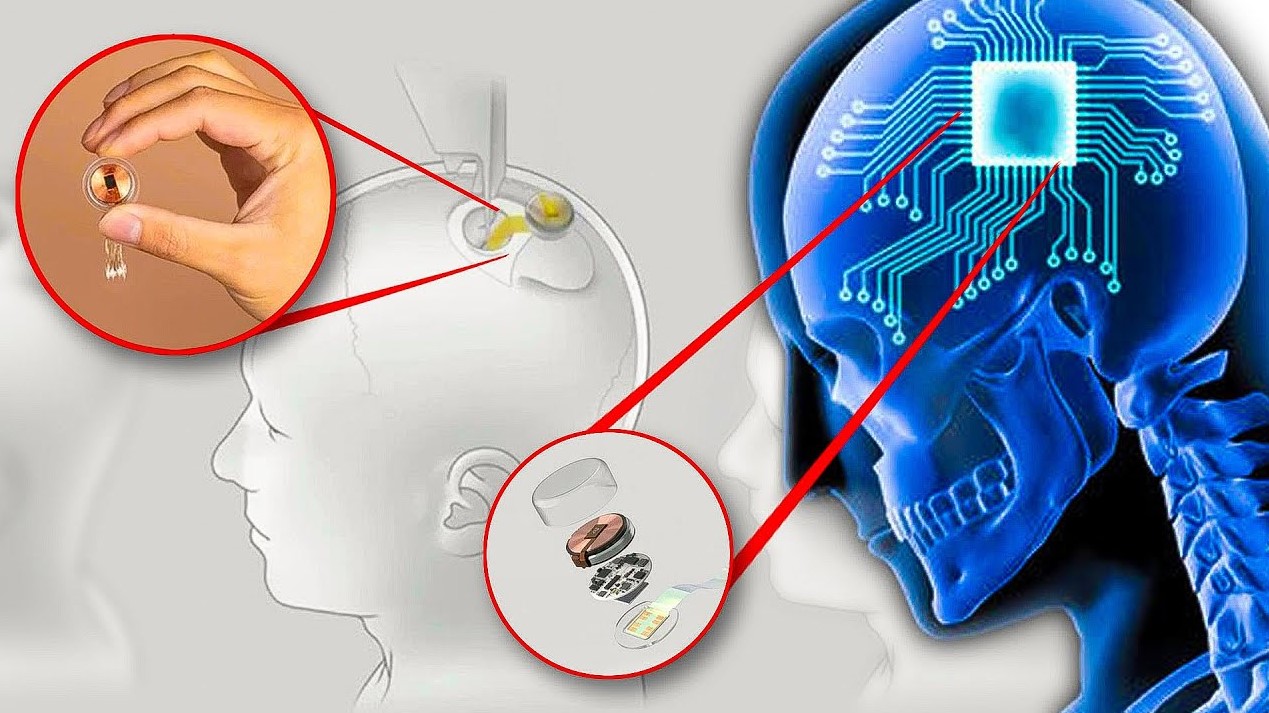

Le BCI invasive sono le più dirette. Vengono impiantate chirurgicamente nel cervello stesso, il che le rende le più accurate ma anche le più rischiose. Un esempio comune è la stimolazione cerebrale profonda (DBS), già utilizzata per trattare patologie come il morbo di Parkinson e la depressione grave.

Le BCI semi-invasive vengono posizionate all’interno del cranio, ma non direttamente nel tessuto cerebrale. Sono leggermente più sicure di quelle invasive, ma non sono così diffuse al di fuori della ricerca scientifica.

Le interfacce BCI non invasive non richiedono alcun intervento chirurgico. Di solito comportano l’uso di qualcosa di simile a un casco EEG che capta i segnali cerebrali dall’esterno della testa.

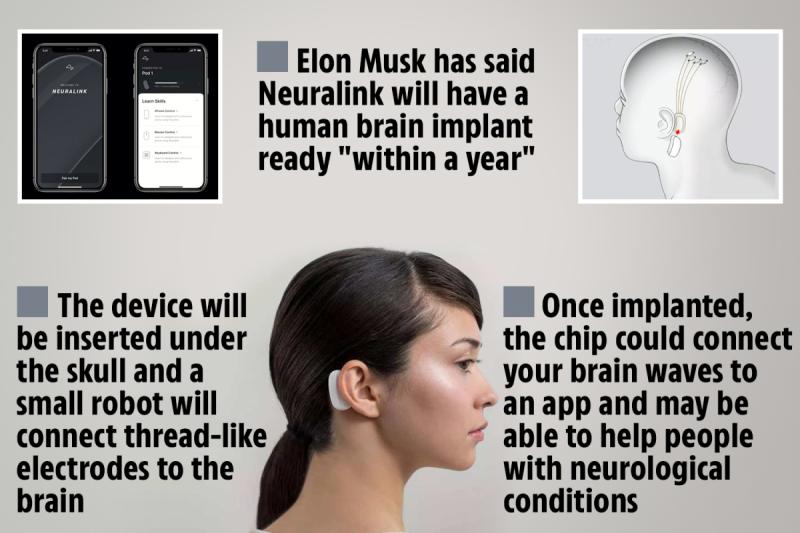

Probabilmente avete sentito parlare di Neuralink , l’azienda di Elon Musk che lavora su chip cerebrali impiantabili . Nel 2024, hanno avviato i primi test sugli esseri umani dopo quelli sugli animali.

L’idea alla base degli impianti Neuralink è quella di aiutare le persone affette da patologie come la paralisi a controllare computer o telefoni semplicemente pensando.

Sebbene la maggior parte delle BCI sia ancora sperimentale, stanno già facendo una vera differenza nel mondo medico. La DBS, ad esempio, ha aiutato le persone affette da Parkinson a riacquistare il controllo motorio . Altri studi stanno valutando se la stimolazione cerebrale possa aiutare a combattere disturbi come depressione, ansia o perdita di memoria.

Quindi, anche se non siamo ancora al punto di scaricare pensieri o controllare macchine con la nostra mente come nei film di fantascienza, ci stiamo avvicinando a questo traguardo più di quanto la maggior parte delle persone creda.

i criminali informatici possono violare la mente umana?

Con la crescente diffusione degli impianti cerebrali, si apre anche una nuova, strana (e in un certo senso terrificante) possibilità: il brainjacking . Questo è il termine coniato per indicare quando qualcuno viola un’interfaccia cervello-macchina, come un impianto medico, e ne altera il funzionamento.

Prendiamo la stimolazione cerebrale profonda. Viene utilizzata per aiutare le persone affette da Parkinson, dolore cronico o depressione, inviando piccoli segnali elettrici a specifiche aree del cervello.

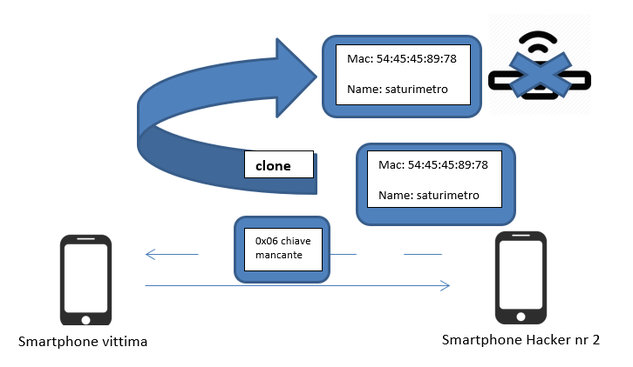

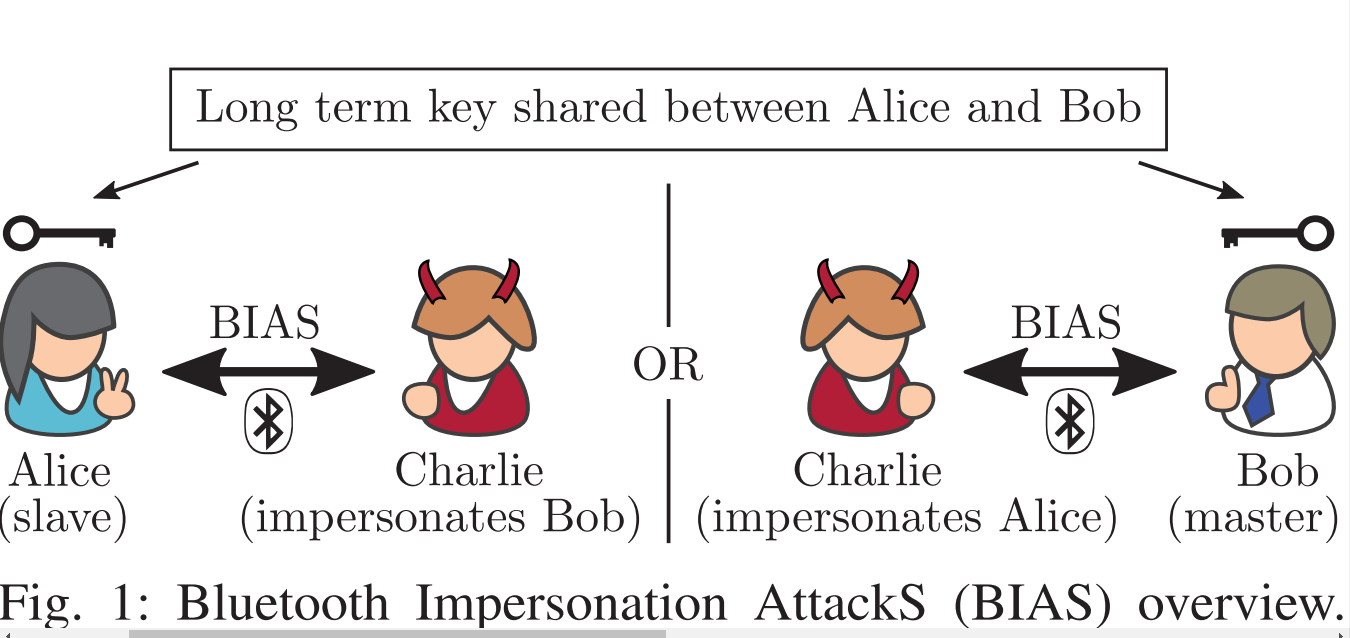

Il dispositivo viene impiantato sottocute e i medici ne regolano le impostazioni in modalità wireless. Questa connessione wireless è comoda, ma rende il dispositivo potenzialmente un bersaglio appetibile per criminali informatici pionieri del brainjacking.

Leggi il mio articolo sul MITM Bluetooth

https://www.hackerpunk.it/blog/attacchi-man-in-the-middle-in-ambiente-bluetooth/

I ricercatori dell’Oxford Functional Neurosurgery hanno studiato come potrebbe funzionare questo tipo di attacco. Un metodo, chiamato “blind attack”, potrebbe non richiedere nemmeno una conoscenza approfondita del dispositivo. Un criminale potrebbe, in teoria:

– Aumentare o modificare la stimolazione per peggiorare i sintomi

– Scaricare la batteria attraverso un ddos prima del previsto, potrebbe significare un altro intervento chirurgico

– Scatenare dolore o risposte emotive indesiderate, come paura o ansia

– Interferire con il controllo degli impulsi e influenzare il comportamento in modi silenti e impercettibili

Niente di tutto questo è accaduto nel mondo reale, almeno non ancora, ma il fatto che sia possibile è sufficiente a destare preoccupazione. Man mano che sempre più persone si sottopongono a impianti cerebrali e funzionalità come i controlli basati su app diventano la norma, il rischio diventa sempre più difficile da ignorare.

La morte del pensiero

Le interfacce non si limitano a rispondere al tuo pensiero ma possono anche captare l’attività cerebrale quando non stai facendo nulla. Questo include emozioni, reazioni e stato mentale . In altre parole, possono leggere in modo albitrario dentro la tua testa .

Ed è qui che le cose si fanno scomode…. In alcuni luoghi, come le fabbriche in Cina, le aziende hanno iniziato a utilizzare questo tipo di tecnologia per monitorare lo stato emotivo dei dipendenti sul lavoro . Viene presentata come un modo per aumentare la produttività, ma sconfina in modo impressionante dall’etica della privacy dei sentimenti e delle emozioni dell’individuo.

Anche gli inserzionisti pubblicitari stanno adottando questa tecnologia per scopi subdoli. Monitorando le onde cerebrali, possono capire esattamente quale parte di uno spot cattura la tua attenzione, ti fa provare qualcosa o ti rimane impressa nella memoria. Sapranno come ti senti prima ancora che tu dica o faccia qualcosa.

Questo tipo di accesso può essere utilizzato per orientare in modo sottile le tue decisioni . Se sanno cosa ti fa sentire fiducioso o disinteressato, possono plasmare annunci con banner mirati. E più ciò accade, più diventa difficile capire dove finiscono le tue scelte e inizia la loro influenza.

La militarizzazione dei dati cerebrali

Con il progredire delle interfacce cervello-macchina, i dati che raccolgono iniziano ad assomigliare a una miniera d’oro, soprattutto per le persone esperte di esfiltrazione di dati. Non stiamo parlando solo di pensieri o stati d’animo, questo tipo di dati possono rivelare in che modo una persona prende decisioni, cosa la stressa e in quali punti potrebbe essere vulnerabile. Nelle mani sbagliate i dati neurali potrebbero essere usati per ricattarti o semplicemente per svolgere social engineering mirato. Pensate a qualcuno che ricopre una posizione delicata, come un politico, un ufficiale militare o un dirigente aziendale. Se un criminale avesse accesso alla sua attività cerebrale, anche solo ai suoi andamenti nel tempo, potrebbe essere in grado di influenzare il comportamento o esercitare pressioni in modo subdolo.

C’è anche il rischio che questi dati finiscano in vendita nei mercati del darkweb . I profili neurali potrebbero diventare l’ennesima merce di dati pregiata del mercato nero, comprata e rivenduta da persone che cercano di ottenere un vantaggio personale e causare danni.

Inondazioni neurali e attacchi cognitivi

Con la continua evoluzione delle interfacce cervello-computer, i ricercatori stanno iniziando a studiare come la stessa tecnologia che aiuta le persone possa essere utilizzata anche per danneggiarle. Due esempi emersi dagli studi sono il “neural flooding” e la “neural scanning” .

L’inondazione neurale sostanzialmente sovraccarica un gruppo di neuroni contemporaneamente, sconvolgendo la normale attività cerebrale. La scansione neurale è più mirata. Si concentra su neuroni specifici per alterare il funzionamento di determinate aree del cervello.

In teoria, qualcuno potrebbe usare questo tipo di attacchi per imitare i sintomi di gravi patologie cerebrali. Pensate a tremori, perdita di memoria, confusione: sintomi che normalmente assocereste al Parkinson o all’Alzheimer. È il tipo di interferenza che potrebbe causare un vero disagio, anche se temporaneo.

È qui che entra in gioco il problema del doppio uso. Gli stessi strumenti che aiutano le persone potrebbero essere capovolti per fare l’opposto . Un sistema progettato per calmare l’ansia potrebbe essere usato con altrettanta facilità per scatenarla. Qualcosa pensato per aiutare con il linguaggio potrebbe essere modificato per interferire con esso.

Esiste anche il rischio di distorsioni sensoriali , come alterare ciò che qualcuno vede o sente, o rendere più difficile pensare lucidamente. Questi scenari sono ancora per lo più teorici per ora.

Proteggere il firewall del cervello

Le interfacce brain-machine si stanno evolvendo rapidamente, ma le normative che le regolano non lo sono altrettanto. Al momento, non esiste un quadro giuridico chiaro che stabilisca chi detiene la proprietà dei dati cerebrali , come possono essere utilizzati o come dovrebbero essere protetti.

Si stanno verificando alcuni progressi, come il GDPR in Europa , che tratta i dati cerebrali come informazioni sensibili. Ma la maggior parte dei Paesi non ha ancora recepito la normativa, e questo lascia molte zone d’ombra.

Non si tratta solo di dati. I dispositivi stessi necessitano di una protezione migliore. Gli impianti cerebrali dovrebbero essere dotati di sistemi di sicurezza integrati, come sistemi di crittografia avanzata, alert per attività insolite per prevenire attacchi informatici o violazioni locali.

Per farlo in modo efficace, aziende tecnologiche, medici e legislatori devono collaborare. Senza regole chiare e migliori garanzie, stiamo riponendo molta fiducia in sistemi come anche l’AI che non sono ancora completamente conosciuti nel profondo.

Conclusione

Le interfacce BM hanno un potenziale reale, possono aiutare le persone a recuperare la mobilità, gestire il dolore o comunicare in modi prima impensabili. Ma, come per ogni tecnologia potente, c’è un lato negativo.

Se questi sistemi non fossero adeguatamente protetti, potrebbero essere utilizzati per violare la privacy, manipolare il comportamento o persino causare danni fisici ad un individuo. Un singolo caso di “brainjacking” di alto profilo potrebbe minare la fiducia del pubblico e rallentare i progressi nel settore. La posta in gioco in questo caso è alta.

Vi lascio i link di due miei articoli correlati al tema in cui spiego tecnicamente come potrebbe avvenire una violazione di questi sistemi.

https://www.hackerpunk.it/blog/attacchi-man-in-the-middle-in-ambiente-bluetooth/

https://www.hackerpunk.it/blog/blindsight-di-neuralink-riceve-apprezzamenti-dalla-fda/

Seguici anche su:

@INSTAGRAM https://www.instagram.com/hackerpunk2019/

@LINKEDIN https://www.linkedin.com/company/hackerpunk

@FACEBOOK https://www.facebook.com/hackerpunk2019

@EBOOK https://amzn.to/48exAdf

@EBOOK (English version)https://amzn.to/4fflbbv

@YOUTUBE https://www.youtube.com/channel/UCiAAq1h_ehRaw3gi09zlRoQ